Как понять что твой компьютер просматривают: Как узнать, следят ли в данный момент за твоим компьютером с другого?

Содержание

Как понять, что за вами шпионят, и защититься от хакера

Каждый раз, когда появляется очередная новость о том, что спецслужбы следят за компьютерами и смартфонами, мы думаем, что нам такая слежка не страшна. Действительно, вряд ли наша переписка или фотографии интересны ЦРУ и ФСБ. Эта информация может представлять интерес только для тех, кто знаком с нами лично и хотел бы знать о нас больше. Не исключено, что среди таких знакомых есть те, кто умеет взламывать почту или настраивать на компьютере перехватчики сообщений, тем более, что для этого не требуется много ума. Проверить, следят ли за вами, иногда бывает полезно — вдруг и правда следят.

Слежка по телефону

Некоторые операторы предоставляют услугу по отслеживанию местоположения чужого телефона. Предполагается, что его владелец ваш близкий родственник (ребенок или супруг/супруга) и дает на это согласие оператору отправкой SMS на определенный номер. Если вы оставите телефон без присмотра, такой жучок может появится и без вашего ведома — кто-нибудь отправит SMS-сообщение, сотрет его и будет следить за вашими перемещениями. Проверить, подключена ли вам такая «услуга», можно в личном кабинете на сайте оператора, но лучше — позвонив на номер техподдержки.

Если вы оставите телефон без присмотра, такой жучок может появится и без вашего ведома — кто-нибудь отправит SMS-сообщение, сотрет его и будет следить за вашими перемещениями. Проверить, подключена ли вам такая «услуга», можно в личном кабинете на сайте оператора, но лучше — позвонив на номер техподдержки.

Если вы пользуетесь смартфоном на базе Android, то ваше перемещения можно отследить на сайте Google, нужно лишь знать ваш пароль. Подозреваете, что ваш пароль известен кому-то еще — поменяйте его.

Доступ к облачным хранилищам

Возможно, вы с другом смотрели совместные фотографии на компьютере и он решил перекинуть их вам в облако со своего компьютера. Даже если он потом разлогинился, не факт, что компьютер не запомнил пароль. В большинстве облачных сервисов можно посмотреть, каким устройствам разрешен доступ. Зайдите в настройки и удалите все сомнительные компьютеры и приложения. Если видите, что заходил кто-то посторонний, поменяйте пароль.

Слежка в соцсетях

Пароли от аккаунтов в соцсетях подбирают и воруют все кому не лень. «ВКонтакте» можно посмотреть последние действия с аккаунтом: с какого IP-адреса, компьютера или приложения заходили. Если вы обнаружили подозрительную активность, просто завершить все сеансы недостаточно, нужно поменять пароль, а можно еще и настроить двухфакторную аутентификацию.

«ВКонтакте» можно посмотреть последние действия с аккаунтом: с какого IP-адреса, компьютера или приложения заходили. Если вы обнаружили подозрительную активность, просто завершить все сеансы недостаточно, нужно поменять пароль, а можно еще и настроить двухфакторную аутентификацию.

Чтение почты

Взлом почты — самое простое и порой единственное, на что способны доморощенные хакеры. Проверьте IP-адреса в истории входа. Даже если нет ничего подозрительного, все равно поставьте двухфакторную аутентификацию с с помощью приложения (Google Authenticator или Яндекс.Ключ) или кода, который приходит по SMS.

Перехват переписки на компьютере

Обнаружить на компьютере трояна, который перехватывает все, что вы пишете, делает скриншоты и отправляет их куда-то, визуально бывает трудно — как правило, он скрыт и из запущенных процессов, и из списка установленных программ. В этом случае пригодится какой-нибудь хороший антивирус (например Avast) — он найдет трояна, заблокирует и удалит.

Как обезопасить себя от взлома и слежки?

Помимо банальных советов, вроде «не храните пароль от почты на листочке, прикрепленном к монитору» и «не используйте легкие пароли типа 123456» мы можем дать еще несколько:

— Заведите менеджер паролей. Он позволит вам не запоминать сложные комбинации цифр и букв, но все все время хранить их под рукой. Вход в такой менеджер нужно защитить паролем.

— Удаляйте из почты письма, в которых в открытом виде содержатся пароли. Особенно, если вы используете один и тот же пароль на разных сайтах и сервисах. Очищайте корзину вручную.

— Избегайте ввода данных от почты, соцсетей и облачных сервисов в сторонних приложениях. Одно дело, кода приложение просто предлагает вам подтвердить вход нажатием кнопки ОК в вашем аккаунте и совсем другое — когда оно открывает какое-то окно и просит ввести логин и пароль. Нет никакой гарантии, что эти данные не уйдут злоумышленникам.

— Когда продаете смартфон, планшет или компьютер, сотрите с него всю личную информацию, переустановите операционную систему (или сбросьте ее к заводским настройкам), а затем пройдитесь шредером — программой, которая несколько раз перезапишет удаленные файлы случайной информацией.

Как работодатели следят за своим персоналом

Привет, друзья. Примерно треть сотрудников компаний, чьи обязанности связаны с работой на ПК, подозревают, что за ними скрыто следят их работодатели. Как минимум десятая часть сотрудников уже по факту столкнулась с тем, что работодатель мониторил их работу за компьютером, проверял посещённые сайты, читал личную переписку. А некоторые компании и вовсе следят за сотрудниками открыто, иногда даже демонстративно, действуя таким образом на упреждение нежелательных со стороны сотрудников действий. Зачем компании следят за своим персоналом? Какие способы для этого используют? Как выявить слежку, если она скрытая?

Как работодатели следят за своим персоналом

1. Зачем компании следят за своим персоналом

К слежке за сотрудниками компании вынуждены прибегать в целях защиты своих интересов. Например, банки обязаны защищать информацию, составляющую банковскую тайну. Предприятия, производящие какую-то продукцию, или организации, занимающиеся разработками, должны принимать меры по борьбе с промышленным шпионажем. Торговые компании могут охранять свои контрагентские базы данных. Сервисные организации путём открытой слежки за сотрудниками и анализа эффективности их работы могут улучшать качество обслуживания. Это что касается специфики работы компаний.

Например, банки обязаны защищать информацию, составляющую банковскую тайну. Предприятия, производящие какую-то продукцию, или организации, занимающиеся разработками, должны принимать меры по борьбе с промышленным шпионажем. Торговые компании могут охранять свои контрагентские базы данных. Сервисные организации путём открытой слежки за сотрудниками и анализа эффективности их работы могут улучшать качество обслуживания. Это что касается специфики работы компаний.

Любой организации, чем бы она ни занималась, но которая скрывает часть прибыли в целях уплаты меньшей суммы налогов, всегда есть чего бояться – что чёрная бухгалтерия попадёт туда, куда не надо.

Скрытая слежка в некоторых компаниях применяется для оценки эффективности работы сотрудников.

2. Какие бывают методы слежки за сотрудниками?

Помимо мониторинга рабочих помещений с помощью видеонаблюдения и прослушки компании могут отслеживать работу сотрудников за их компьютерами, в среде операционных систем и на уровне локальной сети. В зависимости от масштабов организаций и профессионального уровня IT-специалистов способы слежки могут быть разными. Что это за способы, и как их выявить в среде Windows?

В зависимости от масштабов организаций и профессионального уровня IT-специалистов способы слежки могут быть разными. Что это за способы, и как их выявить в среде Windows?

Обычный просмотр активности пользователя компьютера

Вверенные сотрудникам для выполнения их обязанностей ПК уполномоченные работодателем лица могут проверять физически, когда самих сотрудников нет на рабочем месте. У таких лиц для этих целей обычно есть доступ к администраторской учётной записи компьютера. Что они могут отслеживать? Да всё, что могут отследить — файлы на жёстком диске, установленные программы, интернет-активность, журнал событий операционной системы и т.п.

Как понять, копается ли в вашем рабочем компьютере кто-то во время вашего отсутствия?

В этом поможет разобраться бесплатная портативная утилита TurnedOnTimesView. Она выдаёт информацию обо всех завершениях работы компьютера, будь это выключение, погружение в сон или перезагрузка, за месячный период. В её окне увидим дату и время последнего выключения компьютера. Ну и поймём, мы или не мы его выключали.

Ну и поймём, мы или не мы его выключали.

Скачать утилиту TurnedOnTimesView можно здесь:

Плюс к этому, крайне полезно взять за правило не хранить пароли в браузере, в конце рабочего дня выходить из своих аккаунтов в соцсетях, а сами их, где возможно, настроить на двухфакторную авторизацию с подтверждением входа через личный телефон.

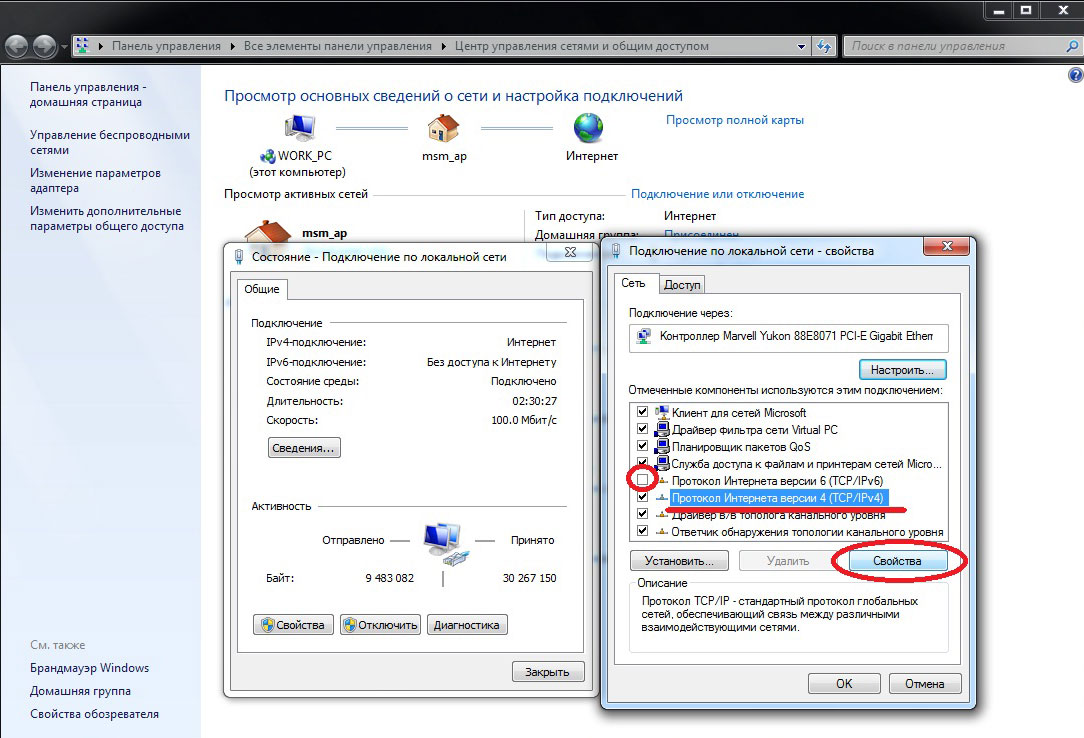

Удалённый доступ

В более-менее крупных компаниях обычно есть локальная сеть, в которую объединены все рабочие компьютеры. И управляют этой сетью системные администраторы. Они мониторят сетевой и интернет-трафик, а также могут удалённо подключаться к компьютерам сотрудников. Иногда для решения возникших у них проблем по их же запросу, а иногда по указке работодателя. В Windows есть свои встроенные средства удалённого взаимодействия с клиентскими компьютерами по локальной сети, администраторы могут подключаться с помощью протокола RDP. В том числе с использованием режима теневого подключения – без подтверждения подключения, без перехвата управления и, соответственно, блокировки работы пользователя. Также они могут использовать сторонние программы типа TeamViewer или Radmin для удалённого подключения через Интернет, а у них — свои специфические преимущества.

Также они могут использовать сторонние программы типа TeamViewer или Radmin для удалённого подключения через Интернет, а у них — свои специфические преимущества.

Изначально ПО для удалённого доступа не предназначено для скрытой слежки за клиентскими компьютерами. Его предназначение – удалённая настройка, решение проблем, обеспечение корпоративной связи и т.п. Но если по вам есть отмашка свыше, системному администратору не составит труда подключиться к вашему рабочему столу и отследить или даже записать видео о том, что происходит у вас на экране.

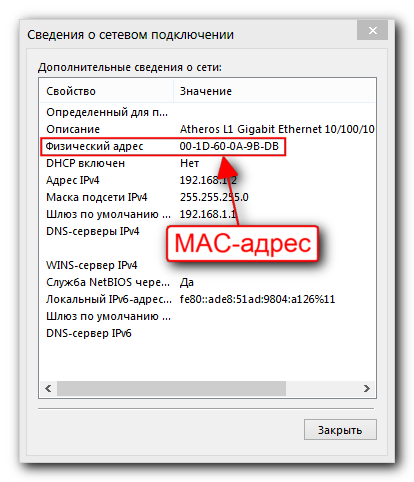

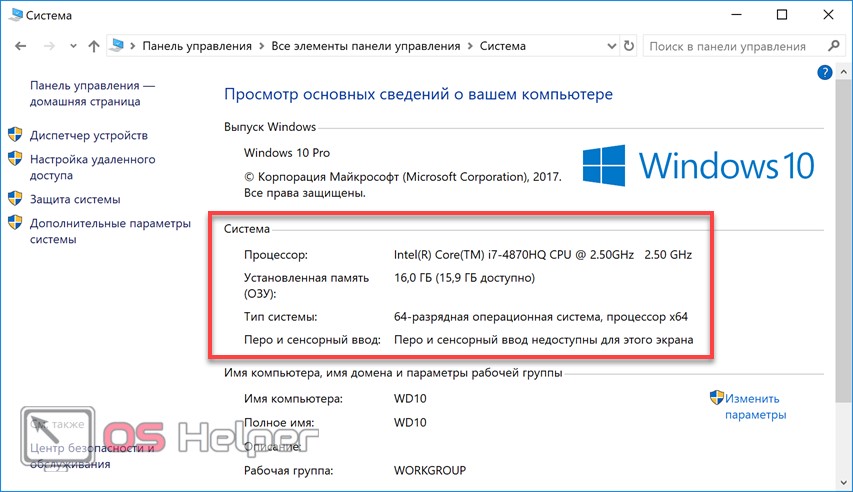

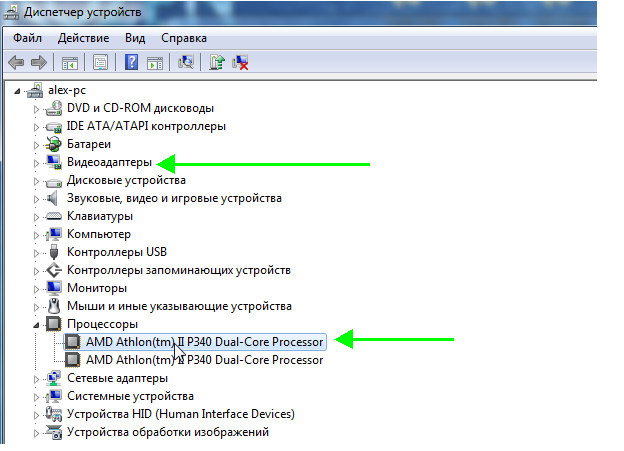

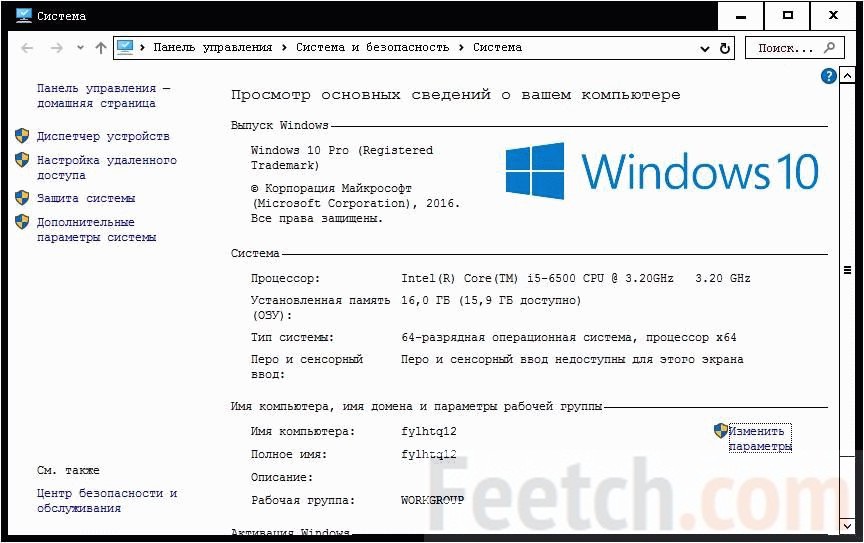

Как понять, что системный администратор имеет доступ к вашему рабочему столу? Ну такой вопрос может стоять у вас, если вы на работе новенький. Самый простой вариант — аккуратно, ненавязчиво спросить об этом сотрудников. Или обратиться к системщику с какой-то проблемой, чтобы посмотреть, подключится ли он удалённо для её решения. Можно посмотреть, какие программы висят в системном трее. Можно заглянуть в свойства системы, выставлено ли там разрешение для удалённых подключений, и какие пользователи могут подключаться по RDP.

Можно в диспетчере задач периодически отслеживать, подключён ли в данный момент кто-то по RDP.

Если компьютер слабый, удалённое подключение даст о себе знать резким снижением производительности Windows.

Хоть механизмы удалённого доступа изначально и не являются инструментами слежки, системщики могут скрывать или маскировать их процессы на клиентских компьютерах, чтобы сотрудники не отключали их. Однако механизмы удалённого доступа не являются эффективными в плане слежки, для этого есть специальный тип софта – кейлоггеры для работодателей.

Кейлоггеры

Компании, предлагающие программы-кейлоггеры, не могут официально позиционировать такого рода продукты для всей подряд аудитории, ибо слежка незаконна, потому называют их средствами родительского контроля или мониторинга персонала для работодателей. Или ещё — системы контроля сотрудников и учёта рабочего времени. Но как их политкорректно ни назови, в сути своей это кейлоггеры.

Что могут такого рода программы? Многое:

• Фиксируют все запущенные программы, ведут по ним статистику активности;

• Фиксируют все посещённые сайты, ведут по ним статистику активности, отслеживают поисковые запросы;

• Фиксируют ввод с клавиатуры;

• Отслеживают файлы, которые воспроизводились, или над которыми проводилась работа;

• Могут через определённые промежутки времени делать скриншоты экрана, фото с веб-камеры, записывать речь с микрофона;

• Могут перехватывать сообщения в соцсетях и мессенджерах;

• Систематизируют данные и выдают статистику активности.

Результаты слежки кейлоггеры с определённой периодикой отправляют работодателю по FTP, электронной почте или с использованием иных средств коммуникации. Некоторые предусматривают даже поставку отслеженных данных в режиме реального времени.

В числе таких программ-кейлоггеров: Jetlogger, Kickidler, BitCop, CrocoTime, Disciplina, Mipko Employee Monitor, LanAgent.

Как выявить, отслеживает ли работодатель вашу активность таким вот образом? Кейлоггеры специально заточены под слежку, потому их процессы не отображаются в диспетчере задач, их папки установки скрыты, их не найти в перечне деинсталляции, а удаляются они через свой же интерфейс. Проще грамотно влиться в коллектив и получить инсайдерскую информацию по этому (и не только) вопросу. Есть ещё способ с провокацией реакции руководства, но я бы вам его не советовал применять на деле.

DLP-системы

В серьёзных организациях используются DLP-системы – комплексное сетевое ПО для упреждения утечки секретной информации через Интернет. DLP-системы анализируют трафик, выходящий за пределы локальных сетей компаний.

DLP-системы анализируют трафик, выходящий за пределы локальных сетей компаний.

При выявлении слива секретной информации они блокируют передачу данных и отправляют уведомление об инциденте сотрудникам службы безопасности компании.

Вот некоторые примеры DLP-систем: Zecurion Zgate, Symantec DLP, InfoWatch Traffic Monitor, Falcongaze SecureTower, SearchInform SIEM.

В серьёзных организациях с жёстким подходом в плане охраны внутренней информации сотрудникам-новичкам без наставника-старожила никак не обойтись. Чтобы не попасть в неприятную ситуацию, лучше в подходящей обстановке расспросить коллег о негласной корпоративной политике – о тех нюансах, о которых на официальном вводном инструктаже не предупреждают.

Метки к статье: Анализ факты и рассуждения

Как понять, что за вами следят через компьютер. Вот 10 признаков

За пользователями ПК довольно легко следить — но и раскрыть такую слежку не так уж сложно. Чтобы засечь шпионов в вашем компьютере, достаточно свериться с десятком простых пунктов. Например, присмотреться к тому, как ваше устройство держит заряд и мигает лампочками.

Например, присмотреться к тому, как ваше устройство держит заряд и мигает лампочками.

Наверняка иногда вам кажется, что с вашим компьютером что-то неладно: то ли на рабочем столе что-то изменилось, то ли батарея разряжается быстрее, чем раньше. Разумеется, часто речь идёт о лёгкой степени паранойи (насмотрятся своих детективов и переживают почём зря), но иногда в вашем ПК действительно кто-то живёт.

Самое время определить, есть ли на вашем устройстве шпионские программы и не перехватил ли кто-то управление. Вот 10 признаков того, что вам не повезло.

Читайте на Medialeaks

Отключить интернет и поставить чёткую цель: как пройти онлайн-курсы до конца, а не забросить на середине

1. ПК быстро разряжается

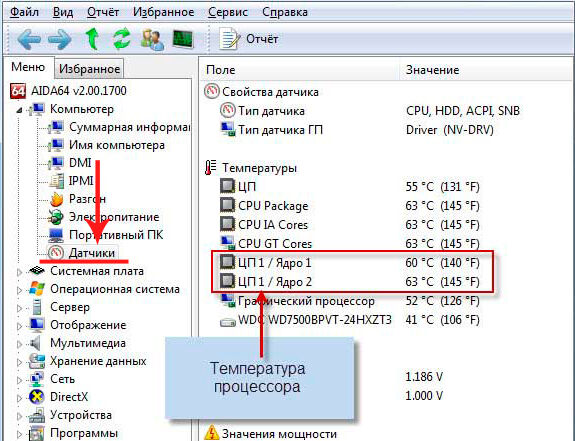

Если на вашем устройстве в фоновом режиме работает какое-то программное обеспечение, о котором вы не знаете, оно использует мощность его центрального процессора. Среди таким программ могут быть шпионские или вредоносные программы.

Среди таким программ могут быть шпионские или вредоносные программы.

Кроме того, ваш ноутбук может быстро терять заряд, если он заражён вирусом или кто-то майнит на нём криптовалюту без вашего ведома. Из-за этого ноутбуки разряжаются быстрее, чем обычно.

Впрочем, майнеры чаще используют мощность графического процессора, поэтому засечь их может быть не так легко.

2. ПК медленно работает

Если ваш компьютер довольно новый, но внезапно начал работать гораздо медленее, чем раньше, это тоже может вызывать подозрения. Такое замедлениие может быть вызвано заражением вредоносной программой, такой как компьютерный червь или троянский конь.

Чаще всего такие программы попадают на компьютер, замаскировавшись под легальное ПО и потребляют много ресурсов процессора.

Но тревожиться о вирусах и шпионах только из-за медленной работы компьютера не стоит. В наши дни даже обычный браузер использует максимум доступной памяти, а Windows постоянно автоматически обновляется сама собой. На фоне всех этих процессов троян заметить сложно, зато майнеров — можно.

На фоне всех этих процессов троян заметить сложно, зато майнеров — можно.

3. Появляется много всплывающих окон

Если по всему экрану вы видите всплывающие окна и плагины, это может значить, что вы заразили ПК рекламным вирусом.

Правда, зачастую это просто рекламные и фишинговые окна, от которых можно избавиться при помощи программ и расширений вроде AdBlock.

4. Программы часто «вылетают»

Если у вас на ПК часто зависают или аварийно завершают работу программы, это тоже может быть связано с проделками хакеров. Дело в том, что некоторые системы для сбора информации встраиваются в код программ и могут тормозить их работу.

К тому же, проблемы с «крашами» могут вызывать компьютерные черви, которые сейчас, к счастью, уже не очень-то популярны у злоумышленников.

5. Веб-камера сама начинает запись

Если вы заметили, что ваша огонёк у вашей веб-камеры или микрофона загорелся и запись началась сама собой, это особый повод для тревоги. Таким образом злоумышленники могут не просто украсть ваши данные, но и получить образец вашего голоса, сохранить фото и видео с вами.

Таким образом злоумышленники могут не просто украсть ваши данные, но и получить образец вашего голоса, сохранить фото и видео с вами.

Тут есть своя проблема. Часто заметить то, как камера или микрофон начали запись, просто невозможно: всё происходит скрытно. Поэтому если вы действительно переживаете, что кто-то запишет вас без спроса, стоит заклеить камеру или обзавестись шторкой для веб-камеры. А микрофон включать только при необходимости.

6. Лампочка мигает

Помимо индикатора работы веб-камеры на ноутбуках могут быть и другие «огоньки». Например, лампочки могут отображать отправку и получение данных с компьютера и на компьютер.

Если кто-то ещё получил доступ к вашему устройству, вы можете заметить, что индикатор отправки и получения мигает, даже если вы никому ничего не отправляете и вообще не пользуетесь интернетом. Это может значить, что вирус или шпионское ПО выгружает данные с вашего компьютера без вашего ведома.

7. Домашняя страница выглядит не так, как обычно

Ещё один тревожный знак — домашняя страница вашего браузера. В наши дни для многих пользователей это уже и не показатель: для них интернет начинается со встроенной страницы с ссылками.

В наши дни для многих пользователей это уже и не показатель: для них интернет начинается со встроенной страницы с ссылками.

Но если вы по старинке используете одну и ту же заданную вами же домашнюю страницу, стоит напрячься, если она отличается от того, что вы привыкли видеть. Это может значить, что ваш компьютер заражён и перенаправляет вас не на те сайты, которые вы хотели бы видеть.

8. В истории браузера что-то не то

Иногда стоит проверить историю своего браузера и посмотреть, все ли сайты в этом списке вам знакомы. Скорее всего, вы не найдёте ничего особенного.

Но если в истории окажутся страницы, на которые вы точно не заходили, это может быть признаком того, на что вам нужно обратить внимание. Подозрительная активность браузера может означать, что кто-то пытался получить доступ к вашим данным.

9. Автоматическое перенаправление

Если вы что-то ищете в Google и он перенаправляет вас на незнакомый и подозрительный сайт вместо того, чтобы показать результаты поиска, это проблема. То же относится и к случаям, когда вы пытаетесь зайти на привычную страницу, но в браузере открывается совсем другое окно.

То же относится и к случаям, когда вы пытаетесь зайти на привычную страницу, но в браузере открывается совсем другое окно.

В этом случае стоит проверить расширения вашего браузера и удалить те, которые вам не нужны или которые вы вообще не устанавливали сами.

10. На ПК появились новые программы

Один из наиболее распространённых способов следить за вами через компьютер — использование вредоносных программ. Поэтому стоит изредка заглядывать в список программ, установленных на вашем ПК, сортируя их по дате добавления. Если вы видите что-то новенькое, чего вы сами никогда не скачивали, стоит погуглить, что это такое.

Если программа не сертифицирована и не нужна для правильного функционирования вашего ПК, её и все относящиеся к ней папки и файлы нужно удалить. И обязательно проверить компьютер с помощью антивируса.

Как обезопасить себя и свой ПК?

Правила безопасности в интернете очень простые — но почему-то к ним прислушиваются не все. Так, многие пользователи не решаются обновлять систему вовремя, хотя это и есть основной залог безопасности. С каждым обновлением ваш компьютер больше «узнаёт» об опасностях и учится им противостоять.

С каждым обновлением ваш компьютер больше «узнаёт» об опасностях и учится им противостоять.

Кроме того, стоит избегать подозрительных сайтов, не открывать электронные письма от незнакомых отправителей и не переходить по ссылкам, не зная, куда именно они ведут.

Кроме того, специалисты советуют установить надёжную антивирусную программу и регулярно проверять компьютер с её помощью.

В общем и целом, если на ПК стоит Windows 10 и у вас нет привычки заходить на странные сайты и скачивать пиратские программы, то не стоит так уж переживать. В новых операционных системах как правило встроены неплохие антивирусы, защитники и брандмауэры, главное — не отключать их и давать системе вовремя обновляться.

Кстати, следить за вами могут не только мошенники, но и корпорации — и это тоже не очень здорово. Во-первых, через них ваши данные может увидеть кое-кто ещё (привет, ФСБ), а во-вторых — вас замучают рекламой.

Поэтому самое время разобраться ещё и со смартфоном. Ведь, если у вас Android, то ваши данные хранятся у Google: от маршрутов до разговоров, которые можно прослушать на соответствующей странице.

А владельцам айфонов тем более стоит заглянуть в настройки. Далеко не всем приложениям нужен тот доступ, который вы выбирали по умолчанию. А ещё стоит решить, отправлять ли ваши беседы с Siri посторонним людям для анализа (да, это тоже нужно настроить вручную).

Как узнать кто заходил в компьютер и кто пытался зайти в Windows

Как узнать кто включал компьютер?

Хороший вопрос. Узнать кто заходил или пытался зайти в компьютер можно разными способами. С помощью кейлоггеров и других специальных шпионских программ. Это конечно хороший способ, так как дает еще больше информации о действиях злоумышленника на вашем компьютере. Но тем кому не нужен функционал клавиатурного шпиона может узнать о попытках входа в Windows с помощью самой операционной системы.

Это может вас маленько удивит, но несмотря на то, что наш сайт посвящен софту, я большой противник установки кучи не всегда нужных программ на свой компьютер и поэтому всегда пытаюсь решить проблему путем самой операционной системы. Поэтому сегодня я расскажу, как узнать кто пользовался компьютером во время вашего отсутствия и сделать это без использования дополнительных программ.

Поэтому сегодня я расскажу, как узнать кто пользовался компьютером во время вашего отсутствия и сделать это без использования дополнительных программ.

Кстати, в статье «Невидимая папка Windows» мы рассказывали о создании прозрачных, невидимых папок на рабочем столе, которые в некоторых ситуациях могут быть очень полезны.

Как узнать кто заходил в компьютер?

Содержание

- Мониторинг входов в систему с помощью журнала событий Windows.

- Получение информация о том кто заходил в компьютер при загрузке системы.

Первый способ позволяет логировать (сохранять в отчет) все успешные, а также неудачные попытки входа в систему. Отчет может сохранить данные недельной и месячной давности, в зависимости от ваших настроек. Лог о попытках входа в систему можно просмотреть в любое время.

Второй способ оповещает вас о том, когда и кто заходил в компьютер в последний раз каждый раз когда вы будете логиниться в систему. Другими словами каждый раз при входе в Windows операционная система будет отображать последние попытки входа в систему, точное время и другую информацию. Я покажу два разных способа позволяющих активировать данную функцию.

Я покажу два разных способа позволяющих активировать данную функцию.

Решили как будете защищать компьютер? Тогда пойдем дальше и начнем с первого способа.

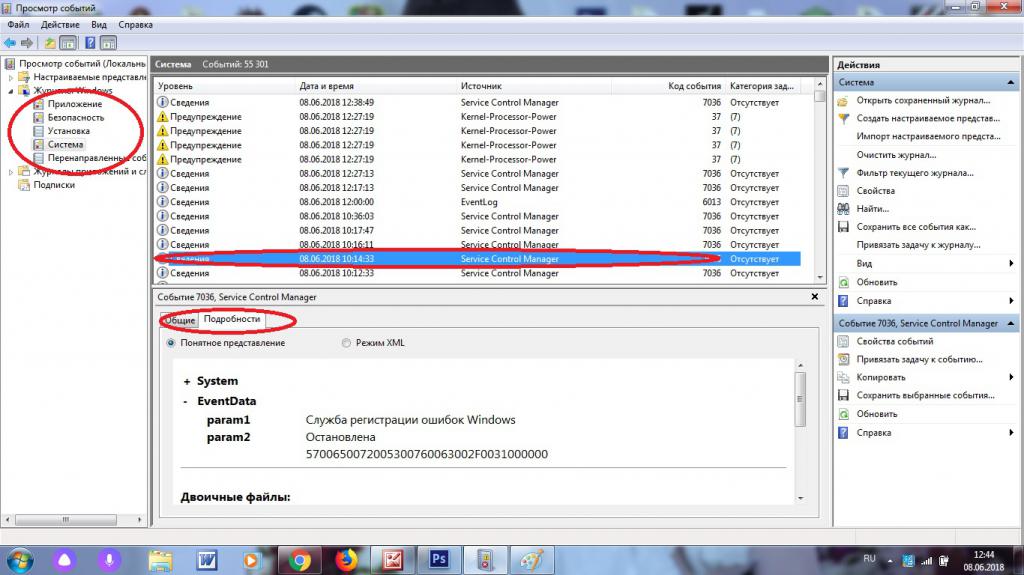

Кто заходил в компьютер с помощью журнала событий

Для того чтобы журнал событий Windows сохранял информацию о том кто пользовался компьютером надо эту функцию включить.

Первым делом откроем редактор групповой политики. Комбинацией клавиш WIN+R.

В окне «Выполнить» введем команду gpedit.msc и нажмем ОК.

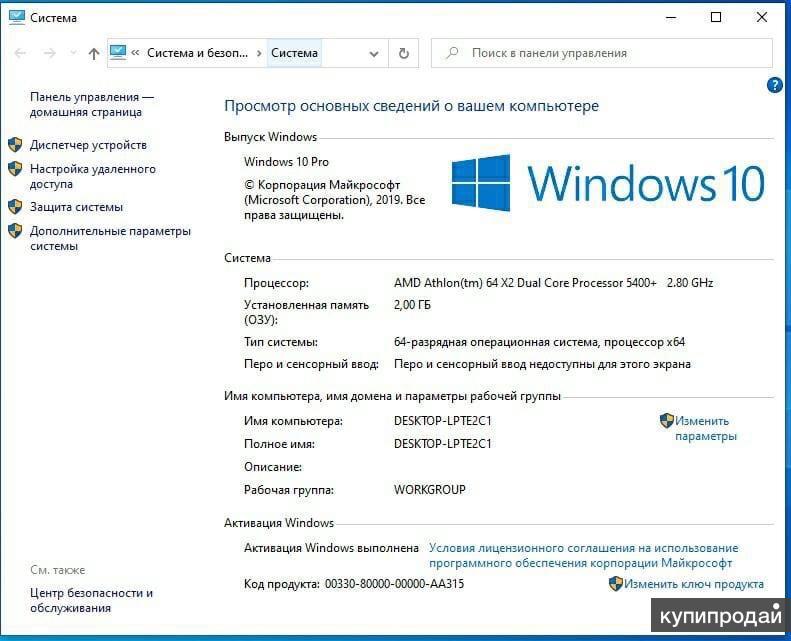

Имейте ввиду. Не все версии Windows имеют редактор групповой политики. Если в вашей операционной системе отсутствует данный инструмент, попробуйте второй способ или обновите операционную систему до версии Professional.

Итак, после того как открылось окно редактора перейдите в ветку — «Политика Локальный компьютер» —> «Конфигурация компьютера» —> «Конфигурация Windows» —> «Параметры безопасности» —> «Локальные политики» —> «Политика аудита».

В этой папке находим пункт «Аудит входа в систему».

Двойным кликом мышки заходим в свойства и отмечаем галочкой параметры «Успех» и «Отказ».

После включения функции аудита входов в операционную систему, Windows будет сохранять все события попыток входа. Будут записываться такие данные как имя пользователя и время.

Чтобы просмотреть отчет нужно запустить журнал событий Windows. Делается это с помощью «WIN+R» и команды «eventvwr».

В появившемся окне заходим в журналы Windows, пункт Безопасность.

Здесь вы увидите огромный список различных событий. Для того чтобы найти необходимые нам данные можно воспользоваться фильтром в меню действий справа.

Кто заходил в компьютер при загрузке системы

Ну, а теперь я покажу как выводить на экран информацию во время каждой загрузки системы о том, кто последний раз пользовался компьютером.

Для вашего удобства я создал два файла которые добавляют необходимые ключи в реестр. Один ключ включает опцию показа информации о последнем входе, а другой отключает данную функцию. Если вам лень самому все делать или вы не разбираетесь, тогда смело качайте архив.

Если вам лень самому все делать или вы не разбираетесь, тогда смело качайте архив.

Запускать файлы надо от Администратора!

А теперь для любителей погорячее, которые решили делать все ручками не скачивая эти файлы со страшными вирусами, которые еще и надо запускать от имени администратора )).

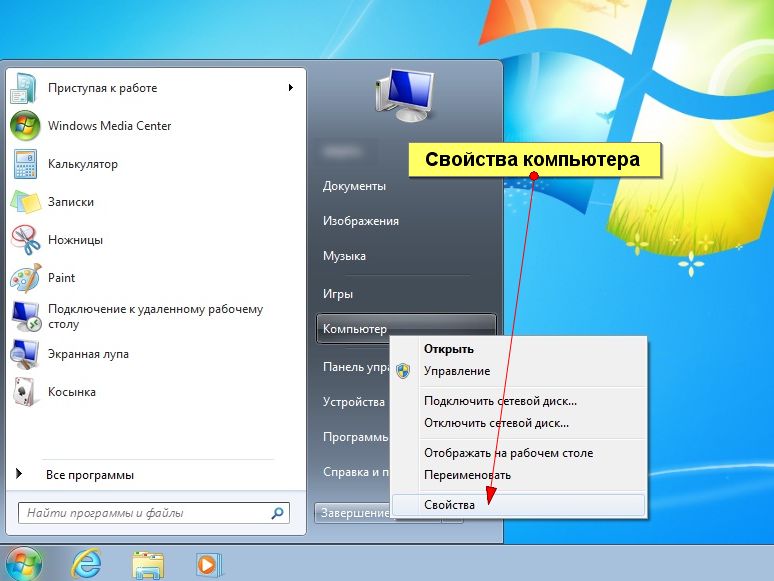

Запустим редактор реестра. На Windows 7 и 8 делается это с помощью пункта «Выполнить», которое находится в меню «Пуск». После того как появилось окно «Выполнить» вводим команду «regedit».

Regedit на Windows 7, 8, 8.1

На Windows 10 тоже можно через пункт «Выполнить» или с помощью поиска, так как это показано на скрине ниже.

Regedit на Windows 10

Теперь в редакторе реестра находим каталог «System».

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System

В котором создаем новый параметр.

Даем ему имя «DisplayLastLogonInfo»

И изменяем его значение с 0 на 1.

Если вы все сделали правильно, то получите вот такой вот результат.

После этапа авторизации появится окно в котором будет подробная информация о последнем успешном входе в систему, дате и точном времени. А также данные о всех неудачных попытках входа в Windows. После ознакомления нажимаем ОК и продолжаем процесс загрузи системы.

Хотелось бы уточнить, что даже если компьютер является членом домена Active Directory и на него заходят под доменными учетными записями, при локальном включении политики отображаться будет только информация о локальных учетных записях. Для отображения информации о доменных пользователях необходимо воспользоваться доменными групповыми политиками.

На этом все, друзья. Теперь вы без проблем сможете узнать когда и кем был осуществлен последний вход в систему. Вещь очень полезная, если вы не единственный пользователь компьютера или в случаях когда вы оставляете его на какое-то время без присмотра.

Вас также может заинтересовать статья «Блокировка Windows«, в которой мы рассказывали как быстро, буквально в один клик заблокировать систему, в случае если вам нужно на время отойти от компьютера.

Как понять, что за вами следят?

Ни у кого нет права лазить в вашем телефоне – ни у любопытного босса, ни у вашего параноика-партнера, ни у светхзаботливого родителя (если вам уже есть 18 лет). Но кто-то все же может установить следящие операционные системы на ваши устройства так, что вы даже не заметите. Мы нашли несколько способов распознать эти программы.

Отслеживающую программу может загрузить на ваш рабочий компьютер компания, в которой вы работаете. У начальства могут быть достаточные на то причины, например, отслеживание продуктивности сотрудников в течение рабочего дня. Но какой бы ни была причина, им следует рассказать о слежке. Вам же лучше всегда думать, что ваше рабочее устройство просматривается.

Но этот гайд фокусируется на других приложениях. Они разработаны для того, чтобы быть незаметными и скрытыми. Разница между ними заключается в о том, что вы знаете, что они загружены, как они работают и кто ими управляет.

Как проверить ваш телефон

На iPhone практически невозможно установить шпионское ПО. Постоянный ввод пароля, чтобы скачать приложение, может быть, и раздражает пользователей, но он очень действенен, когда дело касается безопасности. iOS не позволяет приложениям проникнуть достаточно глубоко в системное программное обеспечение и не дает возможности тайно отслеживать ваши действия.

Есть только одно исключение – джейлбрейк. В этом состоянии iPhone полностью взломан и заблокирован, а значит, на него может быть установлена любая программа. Чтобы провести джейлбрейк, понадобится много времени, и «взломщик» должен быть очень хорошо технически подкован. Самый легкий способ проверить, не совершил ли кто-то джейлбрейк на вашем телефоне – посмотреть, нет ли у вас приложений Cydia или SBSettings.

© Screenshot: David Nield via Apple

Если вы выяснили, что ваш iPhone все-таки был взломан, вы можете провести полный сброс настроек. Он удалит все следящие ПО, а вместе с ними и все содержимое iPhone.

Установить приложения-шпионы на Android гораздо легче, понадобится лишь доступ к настройкам. Если ваш телефон был взломан, вы можете заметить, что он нагревается или батарея быстро разряжается, когда вы его не используете. Также вы можете получать странные уведомления. Отслеживающие приложения разрабатываются так, чтобы их сложно было обнаружить, но их все же может выдать необычное поведение телефона.

Они часто скрываются под безобидными иконками и названиями. Но их все еще можно отследить в главном списке приложений. В «Настройках» на Android найдите «Приложения и уведомления» и проверьте все подозрительные приложения. Шпионские ПО могут прятаться еще в текущем меню настроек: ищите пункты, которые выглядят подозрительно, которых вы раньше не замечали или которые не включены в официальную документацию.

© Screenshot: David Nield via Google

Для большего спокойствия можете проверить телефон с помощью приложений Incognito, Certo и Kaspersky Antivirus, которые сообщат вам, если на телефоне установлено что-то, из-за чего стоит беспокоиться.

Как проверить ваш компьютер

Сталкером может быть любой: простой IT-консультант, который занимается программным обеспечением вашего рабочего ноутбука или кто-то из ваших знакомых. Всегда держите свой ноутбук под защитой: используйте только личный пользовательский аккаунт и пароль. И Microsoft, и Apple давно известно о проблеме приложений-шпионов, поэтому системы Windows и macOS обнаруживают и блокируют некоторые скрытые инструменты без какой-либо дополнительной помощи. Отслеживающие ПО на компьютере можно обнаружить с помощью программ Norton, Bitdefender и Malwarebytes.

Если вы хотите проверить компьютер вручную, откройте «Диспетчер задач» в Windows (найдите его в окне поиска на панели задач) или «Монитор активности» в macOS (найдите его в Spotlight через Cmd + Space), чтобы увидеть все активные программы на устройстве. Если вы увидели что-то незнакомое, софт, который точно не устанавливали, что-то просто подозрительное, посмотрите в интернете название приложения, чтобы понять, с чем вы имеете дело.

© Screenshot: David Nield via Microsoft

Также можно проверить приложения и процессы, которые запускаются одновременно с вашей операционной системой. В Windows этот список находится на вкладке «Запуск» в «Диспетчере задач», а в macOS в «Системных настройках». Затем выберите «Пользователи и группы» и «Элементы входа». Опять же – проверьте в интернете любое приложение, в котором вы не уверены.

© Screenshot: David Nield via Apple

Шпионские ПО на macOS можно найти еще и через разрешения, которые требуют приложения для работы. В «Системных настройках» найдите «Безопасность и конфиденциальность», а затем «Конфиденциальность». Проверьте вкладки Input Monitoring и Full Disk Access, поскольку следящим приложениям часто требуются именно эти разрешения. В Windows точно таких же настроек нет, но можно проверить разрешения (включая местоположение, доступ к камере и др.), найдя в меню настроек «Конфиденциальность» и прокрутив вниз до «Разрешения приложений».

Если вы боитесь, что кто-то вмешивается в ваше личное пространство, стоит провести полный сброс системы Windows или macOS. Он очистит ваш компьютер от скрытых инструментов мониторинга. Но сначала стоит сделать резервную копию важных файлов.

Как проверить ваши учетные записи

Тем, кто хочет проникнуть в чью-то личную жизнь, зачастую проще получить доступ к онлайн-аккаунтам, чем пытаться получить доступ к устройствам.

Начать стоит с защиты ваших логинов и паролей: убедитесь, что они известны только вам, что их трудно угадать, что они не используются в нескольких учетных записях и что они нигде не записаны. Можете использовать менеджер паролей – пароли будут достаточно надежными, рандомизированными и разными для каждой вашей учетной записи. Где это возможно, включите двухфакторную аутентификацию.

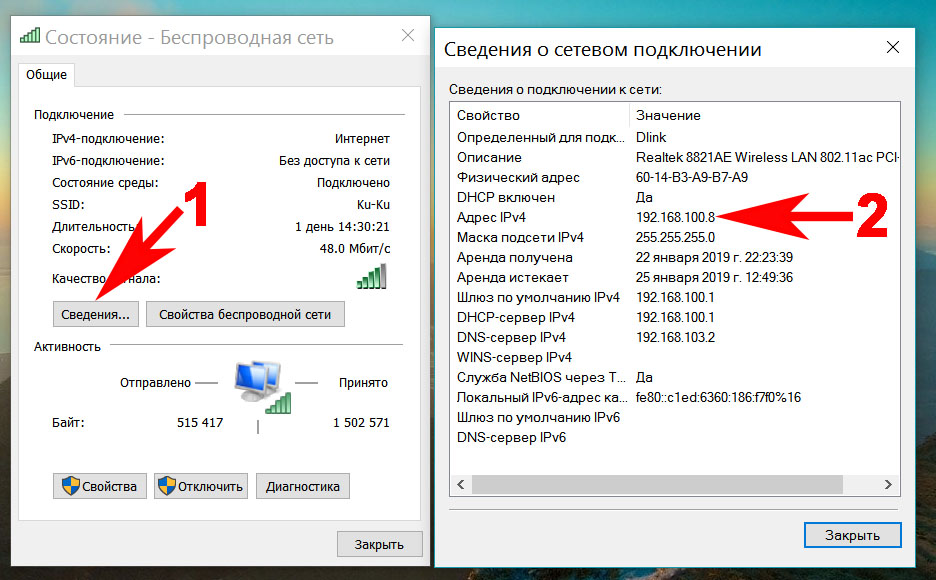

© Screenshot: David Nield via Facebook

Чтобы найти нежелательного посетителя учетной записи в Facebook, откройте страницу настроек соцсети через браузер и нажмите Security and login, чтобы увидеть все устройства, на которых активна ваша учетная запись (и выйти из тех, которые вы не знаете). Чтобы проверить Gmail, откройте «Подробности» в правом нижнем углу и просмотрите часы активности.

Некоторые мобильные приложения, например, WhatsApp и Snapchat, можно использовать только на одном устройстве, а значит, вы можете быть уверены, что ими пользуетесь только вы. Но учетная запись Instagram может использоваться на нескольких устройствах. Чтобы проверить ее, откройте настройки приложения, а затем нажмите «Безопасность и вход в систему». Там вы увидите список всех устройств, связанных с вашей учетной записью. Чтобы удалить устройство, нажмите на три точки сбоку от неизвестной учетной записи, а затем выйдите из системы.

Стоит также просмотреть активность в учетных записях. Например, проверьте отправленные электронные письма, проверьте «Черновики» и «Корзину» или сообщения в Twitter и Messenger.

© Screenshot: David Nield via Instagram

Если кто-то еще получил доступ к вашей учетной записи от электронной почты, он мог настроить функцию автоматической переадресации на другую учетную запись – это тоже надо проверить. Например, откройте Gmail в браузере и щелкните значок настроек, откройте вкладку полностью и найдите «Переадресация POP/IMAP». Найдите «Отправленные», чтобы узнать, отправляются ли ваши письма куда-либо еще. Далее проверьте вкладку «Фильтры и заблокированные адреса» на предмет незнакомых настроек.

Самые лучшие способы обезопасить учетную запись от нежелательных посетителей – проверка активности и регулярная смена паролей.

Материал был впервые опубликован на сайте американского Wired.

Вероятно, вам также будет интересно:

Как двухфакторная аутентификация обезопасит ваши соцсети

Больше никакого секса в Zoom

Вам придется запоминать длинные пароли

Как работодатель читает вашу переписку, и что с этим делать — Секрет фирмы

Если работник — фрилансер, с ним заключается договор подряда и в нём прописывают соответствующий пункт. Если договор не заключается, что у нас происходит часто, и слежка ведётся, то закон при этом, конечно, нарушается. Есть ещё фрилансеры, которые работают на почасовой оплате на фриланс-биржах вроде Odesk и Elance. Эти биржи обязывает фрилансеров устанавливать софт, которые делает скриншоты экрана каждые 5–10 минут. Это позволяет работодателю понимать, что оплаченное время было потрачено на работу, а не на что-то ещё.

Работнику сообщают о слежке, но подробно разъяснять механизмы никто не обязан. «Дорогой, твою почту, твои сообщения, твои походы на сайты контролирует система, поэтому будь аккуратнее» — так никто никогда не скажет. Даже если с офицером безопасности выпить пива, он не раскроет схему, потому что это будет нарушением его служебных обязанностей.

Ещё иногда оформляют поручительство, причём не в лоб говорят: «Давай ты дашь согласие на просмотр всей твой переписки», а по-другому: «Давай ты подпишешь поручительство, что компания будет проверять электронную почту на наличие всяких вредоносных программ, порнографии, сообщений, раскрывающих коммерческую тайну. Просто чтобы ты не попал в какую-нибудь неприятную ситуацию не по своей вине». Но так грамотно у нас редко кто поступает.

У человека всегда есть выбор: он может дать согласие быть под присмотром или поискать себе другую работу. Без ведома работника за ним будут следить, только если в чём-то подозревают, но это уже незаконно.

Что компания делает с полученными данными

Компании не читают всю переписку работников ежедневно. Да, в маленькой фирме директор может видеть и читать всё, но в больших компаниях систему настраивают на критичные вещи: ключевые слова, типы файлов, виды информации.

Обычно эксперт по безопасности сразу видит критические угрозы: у него бежит лента всего, что происходит, и в этой ленте обычные сообщения подсвечиваются зелёным, а когда загорается красный, он сразу обращает внимание и начинает проверять. То есть, если вы сидите в Facebook во время работы, вероятность того, что работник безопасности прочитает вашу переписку, не очень велика. Конечно, если в компании общение в Facebook не считается критической угрозой.

Как долго хранится собранная информация, зависит от политики безопасности и мощности оборудования. Маленькие компании могут хранить информацию на сервере годами, но более крупные — обычно несколько месяцев. Хотя это зависит даже не от числа работников, а скорее от объёма трафика. В одной компании много работников-бухгалтеров, и в Сеть они вылезают раз в день. В другой люди постоянно работают в интернете: ведут переписку, мониторят сайты.

На основе полученных данных работодатель может и уволить. Но обычно заканчивается увольнением по собственному желанию или по соглашению сторон. Работника мягко шантажируют: «Давай ты лучше уйдёшь по-хорошему, потому что мы можем и в суд подать».

Может ли сотрудник обнаружить слежку

При достаточной квалификации работник может обнаружить шпионские программы-агенты или программы по предотвращению переноса на носители, которые установлены на компьютер. Они, конечно, не лежат в тех папках, где находятся программы. Но если работник грамотный, он может их найти.

А вот DLP работники обнаружить не могут никак, потому что системы не установлены на компьютерах, они стоят на периметре. Если захочется приватности, единственный вариант — пользоваться в офисе для личных переписок телефоном и не подключать его к сети компании.

Можно ли оспорить слежку

Как я уже сказал, обычно работодатели приводят следующие аргументы в пользу слежки: это служебная переписка, и она никак не связана с 23-ей статьёй Конституции; если работник дал согласие, нет никаких нарушений; вся переписка работника — собственность предприятия; закон о коммерческой тайне позволяет делать вообще всё. На самом деле все эти утверждения можно оспорить в суде.

Во-первых, тайна переписки распространяется как на частную, так и на служебную переписку, и работодатель не может прямо получить от работника разрешение на чтение всей переписки, не ограниченное ни временем, ни другими факторами.

Во-вторых, нельзя просто заставить работников написать расписку о том, что они ознакомлены с тем, что вся их почта, в том числе личная, будет прочитана и последуют санкции вплоть до увольнения.

В-третьих, нельзя признать всю переписку работника собственностью предприятия, потому что есть право на электронное письмо — это авторское право. Грамотный работник может нанять юриста и сказать: «А это литературное произведение, на него распространяются авторские права, это результат моей интеллектуальной деятельности, он принадлежит мне». Суд вполне может встать на его сторону, если с ним работает хороший адвокат.

Наконец, нельзя всю личную переписку признать содержащей коммерческую тайну.

В идеальной ситуации работник и работодатель понимают, что делают общее дело, находят правильные решения и закрепляют их во взаимовыгодных соглашениях. Но в жизни, конечно, бывает по-разному.

Чья слежка эффективнее — бизнеса или государства

Сейчас компании следят за сотрудниками так, что государство о таком контроле только мечтает, а осуществить на практике не может. Государство не будет вставлять шпионские программы в каждый компьютер и вообще вряд ли справится с таким объёмом информации.

Когда какое-то предприятие защищает свой периметр, понятно, чего оно добивается — ограничивает распространение информации, которая для него критически важна. У государства эта задача не сформулирована, государство говорит: «А мы просто хотим знать и читать вообще всё». Как это сделать, государство не знает, потому что интеллектуальных систем, которые ему нужны, оно построить не может.

Тогда государство заходит с другой стороны — и появляется «пакет Яровой». Государство как бы говорит операторам связи: «Нужную систему мы построить не можем, поэтому давайте-ка вы будете хранить все данные, чтобы мы могли в случае чего прийти к вам, всё скачать и посмотреть, что там у вас происходило в течение длительного времени». На это нужно огромное количество денег. Это действительно очень сильно бьёт по личной безопасности граждан.

Если сопоставить системы, которые нужно построить в масштабах государства, с системами, которые сегодня есть у бизнеса, получится, что власти пытаются построить гигантский самолёт на 100 000 пассажиров вместо обычного. То, что сегодня есть у бизнеса, летает прекрасно, но перевозит при этом 100, 200, 500 или несколько тысяч человек. Как должен выглядеть самолёт на 100 000 человек? С какого аэродрома он сможет взлететь? На эти вопросы никто не отвечает. По моему мнению, это ещё один ненужный проект.

Если заниматься этим всерьёз, нужно строить интеллектуальную систему, которая будет указывать на критические действия, причём в режиме реального времени, а не хранить огромный массив данных, который никто не сможет обработать. Но лучше бы, конечно, государство совсем не читало нашу переписку без решения суда. Компании работник разрешает мониторить его письма и сообщения, потому что компания платит ему деньги. А государству, наоборот, платит гражданин. Так что это государство должно перед нами отчитываться, вместо того чтобы воровать и следить, как бы кто лодку не раскачал.

Фотография на обложке: Tim Taddler / Getty Images

Что делать если мой компьютер взломали?

Что случилось?

Вы обнаружили, что, кажется, в вашем компьютере побывал кто-то чужой

А могу я не обнаружить?

Конечно! И в 90% случаев пользователи узнают о случившемся постфактум. Злоумышленник уже ушел, сделав все ему необходимое.

Есть вариант, что вы никогда об этом не узнаете, что, конечно, печальней всего.

Ну, и пусть. Что он там найдет? Рецепты блинов?

И их тоже. Но цель злоумышленника не ваша любимые рецепты или фотографии из последнего отпуска (если вы известная личность, то фотографии пригодятся).

Если доступ был получен к домашнему компьютеру, то пригодится все:

- Пароли к интернет-банкингу, социальным сетям и почте

- Номера пластиковых карт

- Ваш компьютер весь

Если доступ получен к рабочему компьютеру, то тут дело гораздо серьезнее. Даже компьютер офис-менеджера является очень ценным объектом. Там злоумышленник может найти:

- Списки сотрудников с должностями и адресами электронной почты

- Пароли к внутреннему порталу

- Иногда доступы к внутренним дисковым ресурсам (очень часто они не защищены)

Кроме документов и паролей, ценность представляет сам компьютер. На него можно установить специальную программу (а может, и не одну), которая незаметно, совершенно никак себя не показывая (без специальных других программ ее не обнаружить), будет записывать все, что вы делаете на компьютере и отправлять злоумышленнику. Также он от вашего имени (с вашего же компьютера) может совершать атаки на другие компьютеры. Что может привести вас к встрече с правоохранительными органами.

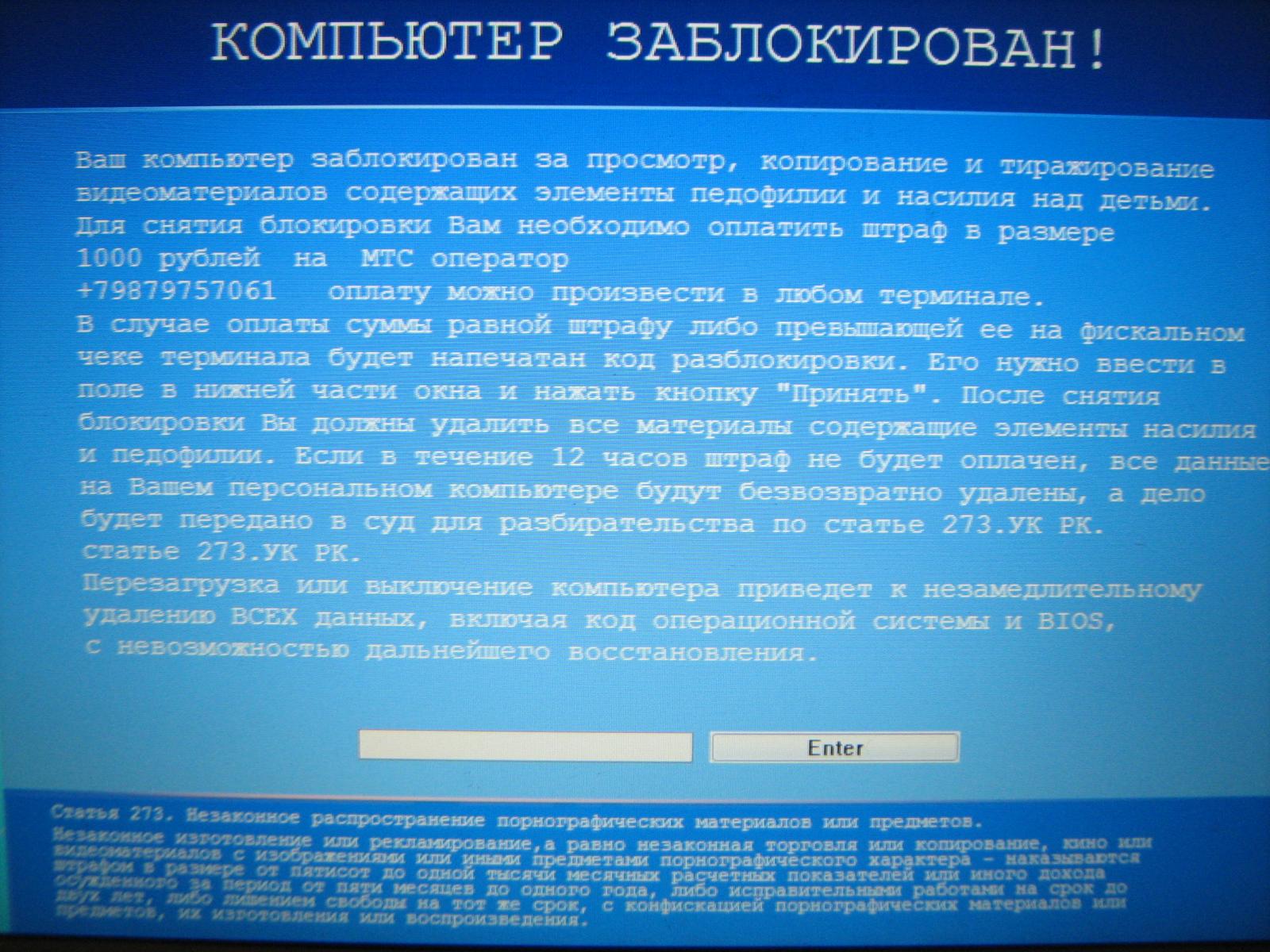

Какие еще напасти бывают?

С недавних пор популярным стало вымогательство денег у пользователей, чьи компьютеры были взломаны. Дело в том, что на ваш компьютер может быть загружена и тайно установлена программа, которая заблокирует вам доступ к своему же компьютеру. Кроме блокировки подобная программа может изменить все ваши файлы, зашифровав их. Так что даже отключив компьютер от интернета (или офисной сети), вы не сможете все восстановить: и доступ, и файлы.

Однако цель программы, как это не смешно, не навредить вам и убежать. Нет. Вам предложат выход: отправить на номер мобильного телефона (самый частый вариант) определенную сумму денег. Как предложат? Сама программа и предложит, появившись на вашем мониторе с какой-нибудь лаконичной фразой, объясняющей, что произошло и за какую сумму от этого можно избавиться.

Денег не требуют, но войти в почту не могу. Мой компьютер взломан?

И да, и нет. Почту могли взломать, просто подобрав пароль, либо найдя ваш адрес электронной почты (с паролем) в украденных базах пользователей сайтов, предоставляющих бесплатные почтовые ящики. А могли получить пароль и через взлом компьютера, установив программу, которая записывает все нажатия на клавиатуру (и буфер обмена) и отправляет злоумышленнику.

Все ясно. Что делать?

Если ваш компьютер уже взломали и вы знаете об этом, сменить пароль, используемый для входа. Если компьютер рабочий, рассказать о случившемся группе технической поддержки. Они уже сам произведут все необходимые действия, в том числе предложат вам сменить пароль.

На компьютере с Microsoft Windows это делается через Пуск, Панель управления, Учетные записи пользователей и семейная безопасность, Учетные записи пользователей, Изменение своего пароля. На компьютере с Windows 10 шаги такие: Пуск, Параметры, Учетные записи, Параметры входа. Если вы работаете с Mac OSX, то вам нужны Системные настройки, Пользователи и группы, Сменить пароль.

Дата рождения подойдет?

Нет. И дата рождения ребенка, жены, мужа, тещи тоже не подойдут. Правило хорошего тона гласит, что пароль должен содержать латинские буквы в верхнем и нижнем регистре, цифры, не буквенно-числовые знаки (скобки, дефисы, решетки, знаки процента и т.п.). Все это должно идти не последовательно, а в разнобой. Также пароль не должен быть словом или его частью на естественном языке.

Отлично. Но я это не запомню. Лучше запишу.

Не стоит этого делать нигде, особенно в офисе. Помните, внутренний хакер опаснее любого внешнего.

Пароль можно сделать мнемоническим, т.е. состоящим из букв и цифр, указывающих на определенное слово (но не являющийся им), которое знаете только вы. Это можно быть до неузнаваемости измененное слово: части переставлены местами, разделены числами и другими знаками. Однако хороший пароль (кстати, меняйте его периодически) — это только половина дела. Компьютер, на котором побывал злоумышленник, скорее всего содержит вредоносные программы, от которых надо избавиться.

И как это все лечить?

Если на вашем компьютере был антивирус, то либо вредоносная программа обошла его, либо злоумышленник сам внес изменения в настройки антивируса, где добавил исключение для своей «шпионской программы».

Если антивирус говорит вам, что все хорошо и никакой опасности нет, проверьте, давно ли актуальные ли у него вирусные базы. Обновитесь. Не забывайте также регулярно загружать и устанавливать обновления операционной системы. 70% всех обновлений посвящены безопасности.

Проверьте настройки вашей антивирусной программы. Нет ли в них изменений. Особенно разделы исключений.

Если же до сих пор на вашем компьютере не установлен антивирус, то самое время это сделать.

Снова в школу!

На сегодняшний день чистых антивирусных программ практически нет. Т.е. тех, которые занимаются только сканированием вашего диска и запущенных (или запускаемых) программы на предмет их вредоносности. Сегодня антивирус — это центр безопасности. Он и классический антивирус, он и монитор сетевого траффика (т.е. постоянно следит за тем, что отправляет и что принимает ваш компьютер через локальную или глобальную сеть). Подобные центры безопасности проверяют вашу почту, если вы используете программы вроде Outlook. Некоторые предоставляют возможности проверки интернет сайтов, на которые вы заходите — не опасны ли они для вашего компьютера.

Какую программу выбрать — дело вкуса и кошелька. Есть бесплатные версии, как, например, Microsoft Security Essentials (начиная с Windows 8 встроен). Есть вариант с подпиской. Вы не покупаете саму программу в вечное пользование, а раз в год вносите некоторую сумму (заметно меньшую по стоимости нежели покупка навсегда) и полноценно пользуетесь программой.

В конце концов на работе на вашем компьютере должен обязательно быть установлен антивирус. Это обязанность технической службы.

Пара слов о Mac OSX

Дело в том, что для этой операционной системы вирусов не существует. Есть возможности проникновения на компьютер, так сказать, удаленно, т.е. с другого компьютера. Однако эта проблема решается установкой другого класса программы нежели антивирус. Firewall. Это тоже программа-защитник вашего компьютера (а бывает, что и целой группы компьютеров). Все, что она делает, — это разрешает или запрещает отправку или прием данных по сети. Для неизвестных ей подключений она спрашивает пользователя, разрешить или запретить, и запоминает его выбор.

Для Mac OSX лучшей из этого класса программ, на мой взгляд, является Little Snitch. Программа платная (но с бесплатным демонстрационным периодом). Работает тихо, не влияя на работоспособностью компьютера. При неизвестных подключениях, предлагает вам принять решение о запрете или разрешении, указывая при этом, что за программа на вашем компьютере хочет выйти в сеть и куда конкретно. Есть молчаливый режим, когда вас вообще не будут беспокоить, а блокировке подвергнуться только подозрительные подключения.

Что еще можно сделать?

Вообще безопасность начинается с вас, а не с компьютера. Большинство самых резонансных взломом было совершено не с помощью технических средств, а лишь, используя, социальную инженерию. Правила защиты очень просты

- Не открывать прикрепленных к электронным письмам файлов, если они напоминают программу. Современные программы по работе с почтой сами вас об этом предупредят

- Не заходить на подозрительные сайты. Простое расширение WOT для браузеров Chrome и Firefox вовремя вас предупредит о небезопасности сайта для вашего компьютера

- Если вы сами не запрашивали на сайте социальной сети, интернет магазина и т.п. восстановления пароля, не открывайте подобных писем и не переходите по указанным там ссылкам. Скорее всего они ведут на очень похожий сайт и цель его как раз украсть ваш пароль или даже установить вредоносную программу на ваш компьютер.

- Не используйте простых паролей даже на безобидных сайтах, где вроде нет ваших личных, тем более финансовых, данных. Известно много случаев, когда доступ к онлайн банкингу был получен через последовательные взломы учетных записей в социальных сетях и электронной почты.

- Где это возможно, используйте двухфакторную защиту. Восстановить пароль можно только с использованием вашего почтового ящика или группы контрольных вопросов и, это главное, отправки смс на ваш мобильный телефон с кодом для подтверждения операции.

- В офисе возьмите за правило всегда блокировать компьютер (вообще компьютер выключать не надо). Даже, если вы отошли за чаем. Еще не встали из-за стола, сперва заблокируйте компьютер. Делается это очень легко. Для компьютеров с Windows необходимо на клавиатуре зажать кнопку Windows (обычно слева рядом с Alt) и нажать латинскую L.

Какой должен быть технический минимум на компьютере?

В плане технических средств у вас на компьютере должно быть следующее:

- Операционная система с самыми последними обновлениями, которые устанавливаются регулярно и сами

- Антивирус или комплексный продукт обеспечения безопасности компьютера. Так же с последними обновлениями, которые регулярно устанавливаются. На доступ к самой программе-защитнику необходимо установить пароль. Отличный от пароля для входа на компьютер.

- Да бы защитить важную для себя информацию, сохраняйте копии файлов на внешние диски, флешки или даже внешний дисковый массив (NAS). Последний может это дело в автоматическом режиме.

Две истории напоследок

Известный хакер Кевин Митник получил удаленный доступ на компьютер бухгалтера, используя только телефон. Он звонил в компанию и представлялся то системных администратором, то бухгалтером, и таким образом добился от настоящего системного администратора компании письма на свою, личную почту со полной инструкцией и паролем для удаленного входа на компьютер бухгалтера.

Один мой друг, работая в компании, которая занимается проверкой безопасности, реализовал проект. В один рабочий день, сотрудники начали находить в офисе флешки, будто кем-то оставленные. Некоторые из нашедших вставили эти флешки в свои рабочие компьютеры. Некоторые посмотрели, что там на флешке дома.

Суть была в том, что флешки те были не простые — при подключении к компьютеру они автоматически без ведома пользователя запускали программу, которая находилась на скрытом от него разделе на флешке. Так руководство компании проверило бдительность своих сотрудников.

Как узнать, отслеживается ли ваш компьютер

Знание

то, что кто-то следит за вашим компьютером, довольно страшно, но, возможно, даже

страшнее не знать, как сказать, происходит ли это вообще. Но это случается, и

вполне может случиться и с вами, если вы не будете активно его блокировать.

Если

кто-то следит за вашим компьютером, возможно, они делали это для некоторых

время и мог многое увидеть из того, что вы делали. Они могли украсть

введенные вами пароли, банковские реквизиты, открытые в браузере, фотографии, хранящиеся на

телефон, который вы подключили… список продолжается.

Если

вы думаете, что ваш компьютер был взломан, и все, что вы делаете,

просматривали и / или отслеживали, продолжайте читать, чтобы узнать, как проверить, что ваш компьютер

находится под наблюдением, и что делать, чтобы это остановить.

Важно: Если вы уже знаете, что кто-то

активный мониторинг вашего компьютера справа

теперь , при отключении от Интернета их соединение прервется

немедленно. Если вы можете это сделать, сделайте это, а затем прочтите эту страницу, чтобы увидеть

что вы можете сделать без Интернета, чтобы они не могли получить удаленный доступ к вам

в следующий раз, когда вы подключитесь к Интернету.

Наблюдается ли за моим компьютером?

Ниже приведены несколько методов, позволяющих узнать, контролируется ли ваш компьютер.

Используйте программу защиты от шпионского ПО

Один

из лучших методов еще и профилактическая мера — установка антишпионского ПО.

программа. Они обнаруживают шпионское ПО, но также обычно все из открытой сети.

порты для мониторинга веб-камеры, и они не только обнаруживают эти вещи, но и активно их блокируют.

Совет : Вы также можете заблокировать доступ к веб-камере из своего веб-браузера.

Здесь

Вот несколько хороших вариантов:

Ты будешь

получать уведомления каждый раз, когда программа обнаруживает нарушение, и обычно вы можете либо

включите блокировку, чтобы это не повторилось, иначе вам сообщат, что

программа уже заблокировала его для вас.

Для

Например, если кейлоггер отправлял ваши нажатия клавиш хакеру в другом

страна, средство защиты от шпионского ПО, скорее всего, заблокирует его, а затем сообщит вам об этом.

Совет: Рекомендуется установить бесплатно

пробную версию программы, которую вы выбираете из списка выше.Все они бесплатны для

по большей части, но если вам нужно больше функций (одна из которых может уловить

ваш компьютер контролируется удаленно), вам может потребоваться полная

версия. Установка пробной версии дает вам представление о дополнительных функциях.

Просмотр активных подключений к

Интернет

следующий лучший способ узнать, наблюдает ли кто-нибудь за вашим компьютером, — это просмотреть все

активные соединения вашего компьютера с чем-либо в Интернете.

TCPView — отличный способ сделать это в Windows. Это довольно просто, поскольку вы видите, какой процесс на вашем компьютере подключен к определенному удаленному адресу. Поскольку здесь может быть много записей, лучше выключить веб-браузер и прекратить как можно большую активность в Интернете. Затем отсортируйте список по Remote Port , чтобы найти что-нибудь не на своем месте.

Если

TCPView показывает, что ваш компьютер контролируется удаленно, щелкните правой кнопкой мыши значок

процесс, чтобы завершить соединение, а затем проведите небольшое исследование, чтобы узнать, как все прошло

ваш компьютер, чтобы вы знали, как удалить его навсегда.

Анализатор пакетов Wireshark — еще один вариант, который также работает на Mac, но кривая обучения довольно высока.

Проверка открытых портов

Ваш

компьютер подключается к Интернету через сетевые порты. Общие включают порты

80, 21 и 443. Но в зависимости от того, что вы установили на свой компьютер и

независимо от того, настроены ли у вас правила переадресации портов, может быть намного больше портов

открыто.

проблема с большим количеством открытых портов (или тех, которые вы не используете)

в том, что кто-то может использовать их для связи с вашим компьютером

удаленно отправлять / получать вирусы и другие файлы, пароли, изображения и т. д.

Используйте средство проверки портов, подобное этому, для сканирования портов в вашей сети. Вы можете закрыть порты, войдя в свой маршрутизатор или заблокировав их с помощью брандмауэра.

Совет : Маршрутизатор может отслеживать и контролировать интернет-активность. Если вы администратор своей сети и хотите это сделать, обязательно ознакомьтесь с этой статьей.

Обзор установленных программ

А

распространенный способ удаленного наблюдения за компьютером — использование вредоносных программ.Может быть

вы установили программу, которую вы полностью намеревались использовать или которую вы делаете

активно используете, или, может быть, программа была установлена в комплекте, а вы не

даже знаю, что это там.

В любом случае, вы должны проверить программы, которые установлены в данный момент. Если есть приложения, которые вы не знаете, или программы, которыми вы больше не пользуетесь, немедленно удалите их. Один из лучших способов сделать это — использовать IObit Uninstaller.

Проверьте безопасность Wi-Fi

Не для всех сетей Wi-Fi требуется пароль, особенно для общедоступных точек доступа.Если вы используете ноутбук или настольный компьютер с Wi-Fi, проверьте сеть, к которой вы подключены, чтобы убедиться, что она безопасна.

Хотя это не совсем сразу объясняет, что ваш компьютер отслеживается, но повышает вероятность того, что для его использования не нужен пароль. Открытая незашифрованная сеть Wi-Fi означает, что кто-то другой в этой сети имеет гораздо больше шансов увидеть, что вы подключены к ней, и контролировать ваш беспроводной трафик, чтобы улавливать такие вещи, как пароли, которые вы вводите на веб-сайты, изображения, которые вы загружаете онлайн и т. д.

См. Как просмотреть сохраненные пароли Wi-Fi в Windows, чтобы узнать, как найти область Windows, в которой отображается безопасность Wi-Fi.

Может потребоваться мониторинг вашего компьютера

Нет

это страшная мысль! Важно понимать, что в зависимости от вашего

ситуации, могут существовать правила, требующие, чтобы ваша деятельность

смотрели. Если так, то, скорее всего, вы мало что можете сделать, чтобы это остановить.

Для

Например, если вы используете компьютер на работе, возможно, сотрудники следят за

политика, которую необходимо соблюдать в целях безопасности.Это может означать, что

они смотрят не только то, что вы делаете в Интернете, но и то, что подключается

в свой компьютер, какие программы вы открываете, как часто вы используете каждую

приложение, как часто компьютер переходит в спящий режим и т. д.

Если

это происходит с вами. Скорее всего, вы мало что можете сделать, потому что вы

вероятно, не может установить анти-отслеживающее программное обеспечение или удалить программы из

машина.

Это

Обычно компании включают собственные блокираторы шпионского ПО, детекторы вирусов,

и другие инструменты для защиты всех компьютеров и других ресурсов компании.Так что вам, вероятно, не нужно беспокоиться об установке чего-либо на свой

индивидуальный компьютер (если вы не работаете в ИТ-отделе), если вы беспокоитесь

о внешнем мониторинге, пока вы на работе.

Как проверить, находится ли ваш компьютер под наблюдением

Шпионаж — распространенная киберугроза. Если вы подключите свой компьютер к общедоступной сети, например к Интернету, ваши действия можно будет отслеживать. Существуют определенные типы вредоносных программ, которые могут отслеживать ваши действия. Они будут записывать данные о ваших действиях, отправляя их на удаленный сервер.В качестве альтернативы хакер может вручную отслеживать ваши действия. Итак, как узнать, контролируется ли ваш компьютер?

Ищите подозрительные процессы

Подозрительные процессы могут указывать на то, что ваш компьютер находится под наблюдением. Мониторинг, управляемый вредоносным ПО, часто включает один или несколько процессов, которые выполняются в фоновом режиме. Однако, поскольку эти процессы выполняются в фоновом режиме, на них часто не обращают внимания.

Вы можете найти подозрительные процессы, открыв диспетчер задач Windows. После загрузки компьютера и загрузки Windows нажмите Ctrl + Alt + Del и выберите «Диспетчер задач.На вкладке «Процессы» прокрутите список активных запущенных процессов, ища необычные. Если вы обнаружите какие-либо подозрительные процессы, вы можете остановить их, щелкнув процесс правой кнопкой мыши и выбрав «Завершить задачу».

Запуск антивирусного программного обеспечения

Антивирусное программное обеспечение может определить, отслеживается ли ваш компьютер или нет. В большинстве случаев мониторинг осуществляется вредоносными программами. Попав на ваш компьютер, вредоносное ПО может записывать ваши действия. Антивирусное программное обеспечение, конечно, может обнаруживать вредоносные программы.Если на вашем компьютере есть вредоносное ПО, оно предложит решения для его удаления или помещения в карантин.

Антивирусное программное обеспечение может даже обнаруживать присутствие шпионского ПО, что также может привести к мониторингу, если его не отметить. Шпионское ПО не обязательно вредоносное. Тем не менее, он по-прежнему может отслеживать ваши действия. Некоторые типы шпионского ПО также могут вызывать проблемы с производительностью, например медленные скорости и зависания веб-браузеров. С помощью антивирусного программного обеспечения вы можете найти и удалить шпионское ПО, чтобы оно не представляло опасности.

Оцените порты

Еще один совет — оценить порты вашей сети.По сути, порты служат для подключения компьютеров и других устройств к сети. Проблема, однако, в том, что слишком большое количество открытых портов может увеличить риск киберугроз, включая мониторинг. Хакеры могут подключиться к вашей сети через открытый порт, после чего они смогут следить за вашей деятельностью.

Вы можете оценить свою сеть на предмет открытых портов с помощью сканера портов. Сканер портов покажет, сколько портов открыто в вашей сети. Затем вы можете закрыть все ненужные порты для достижения более высокого уровня кибербезопасности.

# вредоносное ПО # мониторинг # сканер портов # шпионское ПО

Как узнать, отслеживается ли ваш компьютер? (шаги)

Когда-нибудь совершали финансовую операцию и думали про себя: «а что, если мой компьютер находится под наблюдением» ?

Страшная мысль. Хотя это случается не всегда, но иногда хакер внимательно за вами наблюдает. Тексты, которые вы набираете, финансовые операции, которые вы делаете — каждая мелочь.

И это даже не сложно.Не нужно быть суперагентом, чтобы взломать обычный компьютер. Ваши действия в Интернете все равно отслеживаются. Ваш интернет-провайдер знает, что вы делаете, и правительство также осведомлено о вашей деятельности.

Помимо этих сущностей, если вы работаете в офисе или в школе, ваша группа сетевых администраторов может отслеживать все, что вы делаете — каждое вводимое вами электронное письмо и каждый открытый веб-сайт. Это может рассматриваться как вторжение в частную жизнь, но они не будут пытаться украсть вашу финансовую информацию.Но хакер будет.

Наблюдать за компьютером очень легко для хакеров. Они могут использовать небольшую программу, называемую кейлоггером. Это программное обеспечение будет записывать все ваши нажатия клавиш и движения мыши. Он также сделает скриншоты вашего экрана и отправит их хакеру.

Это всего лишь один из способов мониторинга вашего устройства. Есть и другие. Как узнать, контролируется ли ваш компьютер? Посмотрим.

Отслеживается ли мой IP-адрес?

Конечно.Ваше правительство хранит на вас досье. А ваш интернет-провайдер отслеживает ваши данные в своих целях. Но есть ли хакер, пытающийся контролировать ваши данные? Невозможно сказать это. Но есть профилактические меры.

Используя VPN, вы можете скрыть свою онлайн-активность от вашего интернет-провайдера, правительства и любых возможных хакеров. А если вы находитесь в офисе или школе, использование VPN скроет ваши действия от групп сетевых администраторов.

Есть ли в офисных и школьных компьютерах устройства слежения?

Могут.Хотя они, безусловно, следят за вашей сетевой активностью, некоторые компьютеры могут даже поставляться с устройствами отслеживания. В то время как сетевая группа может отслеживать ваши действия в сети, устройства слежения также могут отслеживать действия вне сети.

И это тоже не незаконно. Школы, колледжи и офисы отслеживают действия своих пользователей, и все это знают. Работодатели должны следить за тем, чтобы вы не работали в свое время на другие компании. Школы должны следить за тем, чтобы их ученики не прибегали к неправильным поступкам.

Это вторжение в частную жизнь? Это, безусловно, так. Но если вы пользуетесь чужим компьютером и Интернетом, вам нужно соблюдать их правила. Вы можете делать все, что хотите, в собственном доме. Но, к сожалению, даже там ваш провайдер отслеживает вас.

Как предотвратить слежку?

1. Используйте VPN

Чтобы защитить вашу онлайн-активность, попавшую в чужие руки, вам следует использовать VPN. VPN зашифрует ваш трафик, поэтому ваш интернет-провайдер не сможет его прочитать.Кроме того, он будет отправлять трафик через один из собственных серверов, поэтому веб-сайт, который вы посещаете, не сможет увидеть ваш реальный IP-адрес. Таким образом, вы будете в безопасности и анонимны в Интернете.

2. Используйте защиту от вредоносных программ

Хотя VPN защищает вас от онлайн-шпионажа, он не сможет защитить вас от кейлоггера. Чтобы обезопасить себя от кейлоггеров, вам нужно использовать защиту от вредоносных программ — и при этом хорошую защиту от вредоносных программ.

Кейлоггеры — это надоедливые маленькие программы, которые прячутся от ваших глаз.Вы не найдете их в списке программ или приложений. Вы их даже не найдете в активно запущенных процессах. Они очень коварны, и поэтому их очень сложно найти. Только хороший антивирус сможет их обнаружить и удалить.

3. Закрепите веб-камеру лентой

Возможно, вы не дали разрешения какому-либо программному обеспечению на доступ к вашей веб-камере, но вредоносное программное обеспечение может проникнуть через нее. Если вы не хотите, чтобы шпионы следили за вами через веб-камеру, пока вы работаете, снимите ее на пленку.И убедитесь, что вы также заклеили микрофон. Даже Марк Цукерберг записывает на пленку свою веб-камеру и микрофон.

4. Проверьте открытые порты

Когда вы подключаетесь к Интернету, вы делаете это через сетевые порты вашего компьютера. Некоторые общие порты — это порт 21, 80 и 443. Но может быть и несколько других открытых портов. Когда открыто много портов, кто-то может воспользоваться ситуацией и начать общение с вашим компьютером без вашего ведома.

Используйте тестер переадресации портов (например, показанный здесь), чтобы проверить открытые порты на вашем компьютере:

5.Проверьте приложения.

Хотя кейлоггер или вредоносная программа не отображаются в списке установленных программ, они могут быть запрограммированы на добавление некоторых приложений в вашу систему. Просто просмотрите список программ и посмотрите, есть ли программа, которую вы не устанавливали. Если он каким-то образом сидит на вашем устройстве, значит, это вредоносная программа.

6. Сделайте резервную копию

На случай, если кто-то отслеживает вас, их следующим шагом может быть установка вымогателей в вашу систему, чтобы они могли вымогать у вас деньги.Чтобы обезопасить себя от таких случаев, вам следует сделать резервную копию ваших файлов. Даже если хакер попросит у вас деньги взамен ваших файлов, у вас все равно будет их резервная копия, и вам не нужно будет ничего платить.

Вас отслеживают?

Посмотрим правде в глаза. Невозможно определить, отслеживают ли вас. Что вы можете сделать, так это принять превентивные меры, чтобы это не отслеживалось.

Если ваш компьютер внезапно становится вялым или вы замечаете какие-то новые странные вещи, это может быть признаком того, что вас отслеживают.Но ничего нельзя сказать наверняка. Компьютер может зависнуть по разным причинам.

Если у вас есть сомнения, лучше оставаться под защитой. Следуйте приведенным выше советам и оставайтесь в безопасности.

Помните, даже если вы думаете, что вам нечего скрывать, у вас есть право на конфиденциальность. То, что вы делаете на своем компьютере, не должно быть публично известно — даже если это что-то столь же безобидное, как чтение этой статьи.

Мы считаем, что конфиденциальность — это основное право, и именно поэтому браузер Kingpin не запоминает историю, файлы cookie и пароли.

Как узнать, что кто-то шпионит за вашей техникой

ЗАКРЫТЬ

Два очень умных предпринимателя только что узнали, как легко можно взломать их малый бизнес. Если это может случиться с ними, то может случиться и с вами.

США СЕГОДНЯ

Наши устройства поддерживают нашу цифровую жизнь. Все эти фотографии, видео, документы, сообщения и электронные письма содержат очень личную информацию.

Вот почему так важно заблокировать вашу технологию. Вы когда-нибудь задумывались, является ли PIN-код, отпечаток пальца или идентификатор лица самым безопасным способом заблокировать смартфон? Я раскрываю ответ здесь, на Командо.com.

Когда дело доходит до вашего компьютера или планшета, вы должны убедиться, что посторонние не подключаются к нему. Вот семь явных признаков того, что ваш компьютер заражен кейлоггером или вирусом.

Как узнать, обращается ли кто-то в вашем доме к вашим файлам и приложениям без вашего ведома? Кто-то использует ваш компьютер за вашей спиной? К счастью, есть способы узнать.

Проверьте последние элементы вашего ПК

Небольшое примечание перед тем, как мы начнем: точные шаги могут различаться в зависимости от того, какую версию Windows, macOS или iPad OS вы используете.Если вы не можете найти элемент ниже, используйте инструмент поиска вашего устройства, чтобы найти функцию по имени.

Значит, кто-то ковырялся в вашем компьютере или планшете, открывая ваши файлы и приложения слева и справа. Следы этого обязательно должны быть, верно? Верный. Есть быстрые и простые способы просмотра недавно использованных файлов, папок и даже приложений.

Все эти фотографии, видео, документы, сообщения и электронные письма на ваших цифровых устройствах содержат очень личную информацию.(Фото: Getty Images)

С помощью этих инструментов, если вы заметили элемент, который вы не помните, открываемый, это верный признак того, что кто-то получил доступ к вашей системе без вашего ведома. Вот как вы просматриваете свои недавние элементы:

На ПК:

- Нажмите Windows + R. Введите «недавние» и нажмите Enter. На этом шаге отобразится список недавно открытых файлов. Если вы видите в этом списке что-то, что вы не помните, возможно, кто-то ковырялся в вашем компьютере.

На Mac:

- Чтобы просмотреть недавние элементы, щелкните логотип Apple в левой части строки меню. Наведите указатель мыши на «Последние элементы». Вы увидите 10 самых последних элементов, к которым был осуществлен доступ, в трех категориях: «Приложения», «Документы» и «Серверы».

- Чтобы просмотреть недавние папки, откройте окно Finder. Пока окно активно, щелкните Перейти в строке меню. Наведите указатель мыши на недавние папки. Как и «Последние элементы», вы увидите 10 папок, к которым осуществлялся последний доступ.

На iPad:

- Откройте приложение «Файлы». Нажмите «Недавние» внизу экрана.

На планшете Amazon Fire:

- Нажмите кнопку «Документы» на главном экране, чтобы открыть библиотеку документов. Просмотр по недавнему.

Handy download: Этот бесплатный инструмент показывает, что кто-то последний раз искал в Google, Yahoo, Facebook и др.

Проверить историю своего веб-браузера

Еще одно хорошее место для проверки на несанкционированный доступ — это просмотр веб-страниц.Хотя опытный пользователь всегда может использовать режим инкогнито или приватный режим веб-браузера или удалить историю просмотров, просмотр не помешает.

Google Chrome

- Щелкните три вертикальные точки в правом верхнем углу окна Chrome. Наведите указатель мыши на историю, чтобы увидеть самые последние посещенные сайты. Нажмите «История», чтобы увидеть полный список.

Mozilla Firefox:

- Щелкните значок Просмотр истории, сохраненных закладок и др. В строке меню.(Похоже на ряд книг). Щелкните по истории.

Microsoft Edge:

- Выберите трехточечное меню для настроек и других параметров. Выберите «История», а затем «Управление историей».

Safari:

- Откройте Safari. В строке меню Apple нажмите «История»> «Показать всю историю».

Режим инкогнито: Думаете, он скрывает все, что вы ищете? Не так быстро. Но есть несколько причин, по которым вы должны его использовать.Вот шесть, которые вам стоит попробовать.

Просмотр недавних входов в систему

Чтобы увидеть все действия входа в систему на вашем ПК, используйте Windows Event Viewer. Этот инструмент покажет вам все службы Windows, к которым был осуществлен доступ, а также логины, ошибки и предупреждения.

Чтобы получить доступ к средству просмотра событий Windows, щелкните значок поиска и введите Event Viewer. Щелкните Windows Logs, затем выберите Security.

Это покажет вам список всех событий входа в систему на вашем ПК.В столбце «Идентификатор события» найдите номер 4624 для стандартного входа в систему, 4672 для входа в систему с правами администратора и 4634 для выхода из системы. Нажмите на запись для получения дополнительных сведений и проверьте, входил ли другой пользователь в вашу систему, пока вас нет.

На Mac вы можете использовать консоль, чтобы проверить, не пытался ли кто-то разбудить ваш компьютер, когда он заблокирован или находится в спящем режиме.

Чтобы получить доступ к этому инструменту, используйте поиск Spotlight (команда + пробел), затем найдите слово Console, и нажмите Enter.В окне консоли щелкните Все сообщения. В поле поиска в верхнем правом углу окна введите «wake», чтобы увидеть все соответствующие события и их временные метки.

PC smart: Я собрал свои любимые советы по Windows, которые знают только профессионалы

Как запретить другим использовать ваш компьютер или планшет

Самый простой шаг безопасности важен, чтобы не допустить других: заблокируйте свой компьютер или планшет с помощью надежного пароль, когда вы его не используете.

Экран блокировки приостанавливает ваши действия и защищает вашу работу от потенциальных визуальных наблюдателей без полного выключения компьютера.В Windows вы можете использовать ярлык Клавиша Windows + L , чтобы быстро заблокировать компьютер.

На Mac вы можете использовать ярлык Control + Shift + Eject (Control + Shift + Power button на Mac без дисководов) или Control + Command + Q , чтобы быстро заблокировать его. Вы также можете щелкнуть логотип Apple в строке меню и выбрать Lock Screen .

Примечание. Убедитесь, что в параметрах безопасности вашего Mac установлен запрос пароля сразу после блокировки.Вы можете установить это, открыв Системные настройки> Безопасность и конфиденциальность.

Пока вы это делаете, измените свой пароль на что-нибудь более сложное. Легко попасть в ловушку, задав элементарный пароль на нашем домашнем компьютере или ноутбуке, и я уверен, что по крайней мере некоторые из вас заблокируют свой планшет с помощью «1234» или аналогичного.

На создание уникальных сложных паролей уходит больше времени, но они защищают вашу информацию от любого, кто захочет подглядывать. Конечно, вам также нужен отличный способ запомнить их.

Нужна помощь с паролем? Готов поспорить, что да Вот простая инструкция по созданию надежных паролей.

А еще есть кейлоггеры